Bezpieczeństwo w Internecie • Blog

Walka o informację ciągle trwa. Czy Twoja firma jest gotowa na cyberatak?

25 sierpnia 2016

Problem ze szkodliwym oprogramowaniem urósł już do takiej rangi, że żadna firma nie może sobie pozwolić na jego ignorowanie. Najgorsze w tym wszystkim jest to, że za większość incydentów bezpieczeństwa nie odpowiada źle skonfigurowane lub niepoprawnie dobrane rozwiązane do ochrony środowiska informatycznego, ale niewyszkolony pracownik, który jest najsłabszym ogniwem łańcucha bezpieczeństwa. Dopóki dział kadr nie rozumie, że najlepszą inwestycją jest wyszkolony pracownik, do póty informacja w gospodarce będzie miała ciągle dużą wartość dla cyberprzestępców.

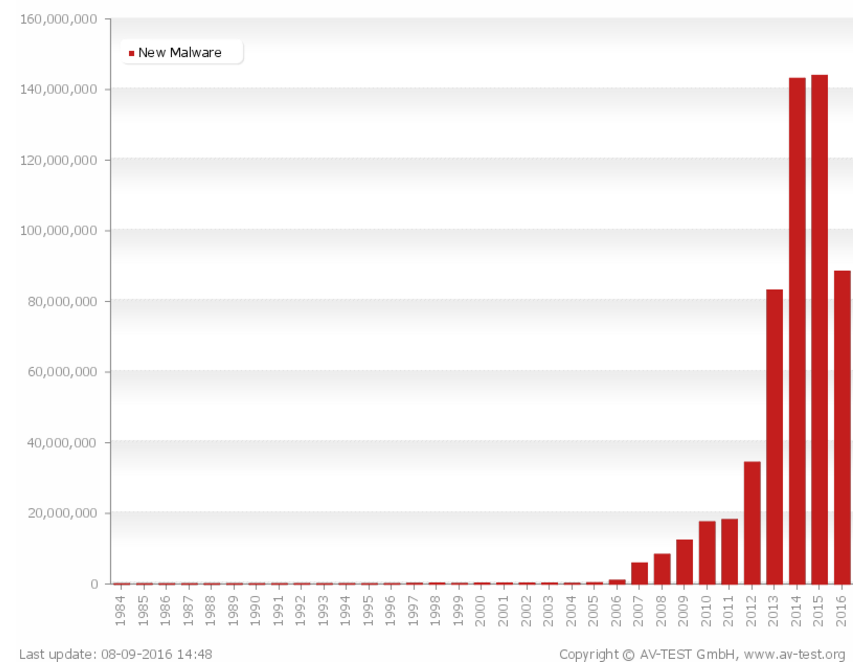

W kontekście ilości szkodliwego oprogramowania statystyki prowadzone przez instytucję AV-Test, która zajmuje się testami aplikacji bezpieczeństwa, nie napawają optymizmem. Jeśli porównamy pierwsze półrocze poprzedzającego roku z bieżącym, to możemy ustalić, że do sieci trafiło więcej nowych wariantów wirusów. Pod tym względem statystyki z pierwszego półrocza 2016 roku biją wszelkie rekordy — ogólna liczba malware do dnia 9 sierpnia 2016 była o kilka procent wyższa niż w tym samym okresie w roku ubiegłym. I chociaż kilka procent wydaje się być liczbą nieistotną, to w kontekście niecałych 90 milionów wirusów naprawdę robi to wrażenie.

Do walki z wirusami zawsze na pierwszą linię obrony rzucone są mechanizmy kontrolujące i skanujące ruch sieciowy oraz zawartości stron internetowych. To właśnie przeglądarka internetowa najczęściej naraża przedsiębiorstwo na ryzyko infekcji środowiska IT, w związku z tym jest najbardziej podatna na ataki. Z tego powodu pracownik powinien być odpowiednio zabezpieczony przed potencjalnymi atakami, które koncentrują się na interakcji. A mogą to być m.in.:

- Złośliwe przekierowania (ang. malicious redirect), które w wyniku kliknięcia w nieodpowiedni link przenoszą do niebezpiecznej strony internetowej, która zawiera złośliwy ładunek.

- Groźniejsze w skutkach są ataki drive-by download, które są „niewidoczne” dla pracownika — dostarczenie szkodliwego ładunku na komputer ofiary ma miejsce bez żadnej interakcji z użytkownikiem. Ofiara nawet nie wie, że odwiedziła złośliwą stronę, a jej komputer został zainfekowany. Ponosząc tego konsekwencje zawirusowana stacja robocza może brać udział w atakach DDoS oraz pośredniczyć w nielegalnych operacjach przestępczych (trojan proxy).

- Malvertising to kolejne ataki wykorzystujące przeglądarki i koncentrujące się na internetowej reklamie. W wyniku stosowania przez hakerów odmiany ataku drive-by, zainfekowanie lub podstawienie jednej z nich może obrać efekt eskalacji incydentu. Firmy, które specjalizują się w obiegowej emisji reklam nie zawsze dysponują środkami oraz kadrą, która poradzi sobie z namierzeniem złośliwych plików reklamowych na swoich serwerach. W efekcie, dla wydawcy reklamy może się to zakończyć blokadą strony internetowej, a dla przypadkowego pracownika przekierowaniem na niebezpieczną witrynę.

- Ataki MiTB (ang. man in the browser) są obecnie najpoważniejszym zagrożeniem dla wszystkich systemów informatycznych. Realnie zagrażają finansom każdej firmy — w wyniku zainstalowania złośliwego kodu (np. na skutek ataku drive-by). Specjalnie zaprogramowany szkodliwy agent działający w przeglądarce może podmieniać „w locie” przesyłaną treść z serwerów WWW i wyświetlać ofierze zmodyfikowaną wersję strony WWW — np. z dodatkowymi polami do wypełnienia. Przesyłana treść w formie zaszyfrowanej (SSL) oraz dwuskładnikowe uwierzytelnienie nie chroni przed tym atakiem, ponieważ kontrolę nad przeglądarką mają przestępcy.

Bezpieczna przyszłość jest w naszych rękach

Większość wskazanych ataków koncentruje się na interakcji z użytkownikiem. Chociaż są one bardzo niebezpieczne, to odpowiednio dobrane do potrzeb Twojej firmy rozwiązanie bezpieczeństwa może minimalizować potencjalne efekty działań złośliwego kodu i cyberprzestępców.

Ponadto, produkty tego typu oferują znacznie więcej niż blokowanie złośliwych stron internetowych. Ułatwiają administratorom:

- kontrolowanie pracownika w sieci blokując dostęp do stron, które negatywnie przyczyniają się do obniżenia efektywności pracy.

- optymalizację łącza internetowego — zablokowanie serwisów typu streaming pozytywnie wpłynie na przepustowość całej sieci informatycznej.

- zapobieganie zamierzonemu lub przypadkowemu przekazaniu informacji — odpowiednie narzędzia są w stanie rozpoznać i zablokować przesyłaną zawartość w wiadomości i załącznikach przez identyfikację numerów kart kredytowych (na podstawie algorytmu Luhna) lub słów kluczowych zdefiniowanych przed administratora związanych z poufną informacją.

- rozpoznanie najczęstszego miejsca źródłowego i docelowego infekcji — za pomocą odpowiednich raportów, komputery, które są najczęściej narażone na ryzyko pogorszenia bezpieczeństwa mogą zostać łatwo zidentyfikowane, a administrator jest w stanie podjąć odpowiednie kroki, aby w przyszłości zaradzić analogicznym przypadkom.