Jak działa Ransomware? Część II

24 czerwca 2015

Po tym, jak w pierwszej części przedstawiliśmy, czym jest ransomware, dzisiaj chcielibyśmy opowiedzieć o tym, jak się rozprzestrzenia i infekuje maszyny – czyli o tym, co użytkowników powinno interesować najbardziej.

Jak wchodzi do systemu?

Ransomware dostaje się do naszego systemu najczęściej korzystając z poniższych technik:

- SPAM i socjotechnika (np. alarmujące e-maile z prośbą o opłacenie zaległej faktury z załącznika trafiające do firm),

- Bezpośredni atak drive-by-download (na komputery użytkowników zostaje pobrane szkodliwe oprogramowanie w momencie odwiedzenia przez nich zainfekowanych stron internetowych) lub malvertising (reklamy wykorzystywane do upowszechniania złośliwego oprogramowania),

- Instalacje złośliwego oprogramowania przez użytkownika oraz botnety.

Gdy ransomware trafił kilka lat temu po raz pierwszy do sieci, głównym źródłem zarażenia były e-maile zawierające złośliwe oprogramowanie, wyskakujące okna z reklamami, e-maile z fałszywymi linkami oraz zainfekowane strony www. Nowsze warianty oprogramowania potrafiły się rozprzestrzeniać również za pomocą dysków wymiennych USB oraz komunikatora Yahoo Messenger w bloku danych ukrytych pod postacią obrazu.

CTB Locker, ransomware, o którym pisano na pierwszych stronach gazet, rozprzestrzenia się za pomocą agresywnych kampanii spamowych. Często e-mail przypomina internetowy faks, do którego dołączono załącznik archiwum w formacie .zip. Jeśli plik wykonywalny (na przykład.exe) zostanie uruchomiony, ransomware rozpocznie szyfrowanie danych w systemie, a ofiara będzie zmuszana do zapłacenia okupu, aby otrzymać klucz deszyfrujący i odzyskać swoje dane.

Niestety nie mamy także najlepszych wieści – najnowsze warianty mogą być zaprojektowane tak, aby rozprzestrzeniać się bez udziału człowieka. Najczęściej dzieje się tak podczas infekcji typu „drive-by”. Ataki te pobierają ransomware z zainfekowanych stron internetowych, lub złośliwych reklam, które zostały zarażone dzięki lukom we wtyczkach przeglądarek, takich jak: Flash, Java, Adobe Reader, Silverlight. Narzędzia używane do takich ataków mogą przekroczyć uprawnienia konta systemowego i wykonać swoje złośliwe działania na poziomie uprawnień administratora.

Bitdefender®

Lider w walce z ransomware

Chroń swoją organizację przed ransomware z rozwiązaniami, które najlepiej zapobiegają i blokują zagrożenia.

Modus Operandi

Każdy wariant ransomware może działać inaczej. Wspólną cechą dla każdego z nich jest dość skomplikowany i ukryty mechanizm zaciemniania uruchamiania, aby uniknąć zbyt wczesnego wykrycia przez system antywirusowy. Oznacza to, że malware chcąc pozostać w ukryciu, wykorzystuje techniki do udaremniania wykrywania i analizy – używając niejasnych nazw plików, modyfikując atrybuty plików lub działając pod przykrywką legalnych programów i usług.

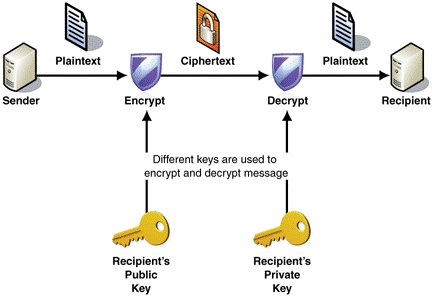

Warto dodać, że protokoły komunikacyjne ransomware ewoluowały od zwykłego tekstu (HTTP) do Tor i HTTPS, co sprawia, że szyfrowane połączenia do serwera C&C (tak nazywa się maszynę w sieci Internet, z którą komunikują się komputery Zombi. Jej celem jest wydawanie rozkazów zainfekowanym komputerom oraz gromadzenie wykradzionych danych) są prawie niemożliwe do wyśledzenia. Szyfrowanie plików również zostało udoskonalone przy użyciu krypto-bibliotek, które wykonują silną kryptografię asymetryczna.

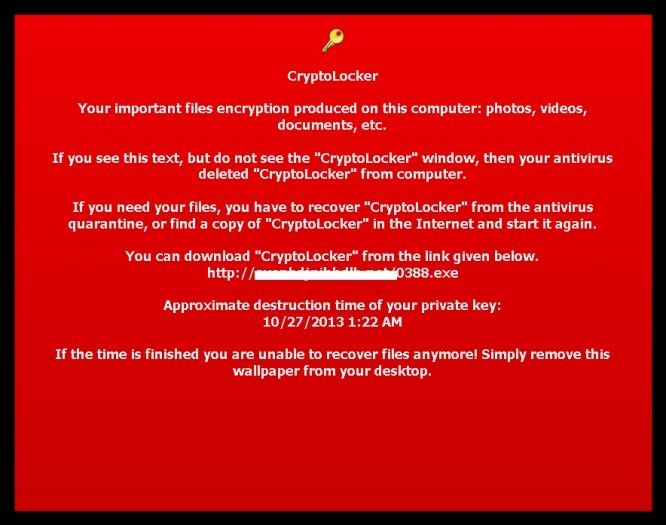

Aby lepiej sobie wyobrazić jak działa szkodnik, zbadajmy jak działa Cryptolocker. Ransomware Cryptolocker instaluje się przez wariant Zbot (trojan wykorzystywany do wykonywania szkodliwych zadań). Po instalacji, dodaje się on do listy programów uruchamianych przy starcie systemu pod losową nazwą i próbuje się połączyć z serwerem dowodzenia i kontroli. Jeśli połączenie dojdzie do skutku, serwer podsyła klucz szyfrowania i adres, gdzie użytkownik będzie musiał wpłacić odpowiednią ilość Bitcoin, aby odszyfrować dysk. W tym momencie Cryptolocker rozpoczyna szyfrowanie ponad 70 typów plików, które mogą być obecne na urządzeniu ofiary.

Krótki schemat działania szyfrowania:

Tymczasem wiele komunikatów i instrukcji, często w języku użytkownika, jest wyświetlanych na ekranie komputera.

Zainfekowani użytkownicy są informowani o konieczności uiszczenia opłaty za klucz, który odszyfruje ich dane. Gdy okup zostanie zapłacony, rozpocznie się deszyfrowanie i będzie wyświetlony komunikat o weryfikacji płatności. Po zakończeniu deszyfracji pliki Cryptolocker zostaną usunięte.

UWAGA: Nie należy wierzyć w obietnice hakera. Opłacenie okupu nie gwarantuje odzyskanie plików.

Kim są ofiary?

Ransomware atakuje nie tylko komputery domowe. Przedsiębiorcy, instytucje finansowe, agencje rządowe i inne organizacje mogą lub już zostały zainfekowane tym zagrożeniem. Takie przypadki niszczenia poufnych lub zastrzeżonych informacji zakłócają codzienną działalność i rzecz jasna przynoszą straty finansowe. Mogą również zaszkodzić reputacji danej firmy lub organizacji. Napastnicy ukierunkowują złośliwy program na bazy danych, pliki CAD, dane finansowe, np. Cryptolocker był używany w celu wykrywania i szyfrowania ponad 70 różnych plików, takich jak .doc, .img, . av, .src, .cad.

„Ransomware jest bardzo trudnym zagrożeniem, zarówno dla użytkowników, jak i firm produkujących oprogramowanie antymalware, które imponująco zwiększa możliwości wyłudzenia pieniędzy od swoich ofiar” mówi Cătălin Coşoi, Szef Strategii Bezpieczeństwa Bitdefender.