Podręcznik integracji dla Bitdefender Endpoint Security Tools dla Pivotal Cloud Foundry (PCF)

Krzysztof B.

29 lipca 2019

FAQ – Produkty dla firmy (biznesowe) :

- Podstawowe reguły zapory sieciowej na serwerach Windows

- Zarządzanie kontami użytkowników Bitdefender GravityZone

- Jak korzystać z Power user w trybie tekstowym CLI

- Dlaczego zadanie Skan ryzyka jest wyszarzone

- Bitdefender Endpoint Security Tools FAQ

- Jak przejąć kontrolę nad polityką

- Jak przesłać próbkę do Bitdefender GravityZone Analizator Sandbox

- Jak odzyskać partycje zaszyfrowane przez dodatek FDE w Bitdefender GravityZone

- Jak odinstalować agenta BEST, gdy utraciłem hasło dezinstalacji

- Jak zainstalować BEST na Ubuntu za pomocą SSH

Ten artykuł opisuje jak zainstalować, używać, oraz rozwiązywać problemy z Bitdefender Endpoint Security Tools dla kafelek Pivotal Cloud Foundry (PCF).

Przegląd

Bitdefender Endpoint Security Tools dla PCF pozwala łatwo wdrożyć agentów Bitdefender GravityZone do maszyn wirtualnych zarządzanych przez wdrożenie PCF.

Bitdefender Enpoint Security Tools dla PCF zapewnia zautomatyzowany sposób włączenia nagradzanego zabezpieczenia punktów końcowych, do wbudowanych w BOSH instancji maszyn wirtualnych, po ich stworzeniu. Z zabezpieczonymi maszynami wirtualnymi klienci mogą osiągnąć następująco:

– Ochronę centrum danych i maszyn wirtualnych przed zaawansowanymi cyberatakami, wraz z nowoczesnymi warstwami ochrony od Bitdefendera, Forrester® Wave Leader w Endpoint Security Suites i zdobywcy nagrody AV Comparatives® Outstanding Security Product.

– Usprawnienie zgodności z PCI DSS, HIPAA, Gramm-Leach-Bliley (GLBA), GDPR, oraz z innymi normami regulacyjnymi, które wymagają rozwiązania anty-malware.

– Wyeliminowanie czasu i wysiłku wymaganego do ręcznego wdrożenia agenta, oraz zachowanie polityki bezpieczeństwa po fakcie.

Kluczowe Funkcje

Zarządzanie

– Automatyczne wdrożenie Bitdefender Enpoint Security Tools przez BOSH w momencie tworzenia instancji maszyny wirtualnej.

– Zarządzanie ochroną za pomocą pojedynczej konsoli, oraz konsekwentne egzekwowanie polityki w heterogenicznym centrum danych i infrastrukturze chmury.

– Automatyczne stosowanie zasad bezpieczeństwa, oraz odzyskiwanie licencji z wycofanych maszyn wirtualnych w środowiskach VMware® vSphere, AWS EC2 i Microsoft Azure.

– Kompatybilność ze Splunk, oraz innymi platformami SIEM (jak Syslog) dla analiz zdarzeń bezpieczeństwa.

Ochrona

Warstwowa ochrona nowej generacji dla punktów końcowych dostarcza między innymi następujące, zaawansowane możliwości:

– Dynamiczne Uczenie Maszynowe (lokalnie, oraz bazujące na chmurze)

Wykorzystuje przeszkolone modele własne w filtrowaniu adresów URL, analizie plików na 500 milionach sensorów punktów końcowych, oraz bilionach próbek, aby zmaksymalizować skuteczność, jednocześnie minimalizując wykrycie fałszywych pozytywów.

– HyperDetect Tunable Machine Learning

Pozwala administratorom na dostosowanie poziomu agresywności wykrywania zagrożeń, aby dopasować się do kontekstu i profilu ryzyka ich organizacji, aby wykryć wysoce prawdopodobne ataki o dużym wpływie, minimalizując jednocześnie fałszywe pozytywy, w przypadku zagrożeń o niższym ryzyku.

– Process Inspector

Ciągle monitoruje, oraz ocenia uruchomione procesy i zdarzenia systemowe, a także oznacza podejrzane działania, aby zapewnić aktywne, dynamiczne wykrywanie i usuwanie nieznanych zagrożeń.

– Anti-Exploit

Wykrywa metody eksploatacji i chroni przestrzeń pamięci przeglądarek, przeglądarek dokumentów, odtwarzaczy multimedialnych, oraz aplikacji biurowych.

– Sandbox Analyzer

Automatycznie przesyła podejrzane pliki z maszyn wirtualnych do sieciowego sandboxa opartego na chmurze lub lokalnie, w celu detonacji, oraz analizy behawioralnej.

– Kontrola Aplikacji

Zapewnia możliwość dodawania do białej („domyślna odmowa”), oraz czarnej listy, aby ograniczyć zakres aplikacji do działania na maszynie wirtualnej.

– Zintegrowane Zarządzanie Aktualizacjami, jako dodatek

Zapewnia automatyczne wykrywanie i opisywanie luk, oraz najszerszy zakres poprawek dla systemów operacyjnych, aplikacji i złotych obrazów.

Snapshot produktu

|

Element |

Szczegóły |

| Wersja kafelek | 1.0.38 |

| Data Wydania | Lipiec 10, 2019 |

| Wersja Agenta Bitdefender | Najnowsa wersja dostępna jest w konsoli GravityZone |

| Wersja(e) kompatybilnego Ops Managera | v2.3.x, v2.4.x, v2.5.x i v2.6.x |

| Wersja Kompatybilnego Pivotal Application Service | v2.3.x, v2.4.x, v2.5.x i v2.6.x |

| Wersja stemcell BOSH | Ubuntu Xenial, CentOS 7, Windows Server 2012 R2, Windows Server 2016 |

| Wsparcie IaaS | Wszystkie IaaS |

| Wsparcie IPsec | Tak |

Wymagania

Bitdefender Endpoint Security Tools dla PCF wymaga wykorzystania produktu Bitdefender GravityZone

Pobierając Bitdefender Endpoint Security Tools for PCF potwierdzasz, oraz zgadzasz się , że jedynym celem tego produktu jest ochrona wdrożeń PCF, co dodatkowo oznacza nabycie produktu Bitdefender GravityZone. Jest dostępny jako 30 dniowa wersja próbna. Po wygaśnięciu okresu próbnego podlega warunkom licencyjnym.

Wymagania wstępne

– Operator PCF z uprawnieniami administracyjnymi.

– Pakiet instalacyjny Bitdefender Endpoint Security Tools z rolą Relay w IaaS, aby mieć sklonowaną lokalną dystrybucję dla instalacji plików, oraz aktualizacji. Po więcej informacji sięgnij do Przewodnika Administratora GravityZone.

– Aby użyć Skanowania Centralnego, najpierw należy wdrożyć Serwer Bezpieczeństwa w IaaS. Silnik Skanowania Centralnego odciąży skanowanie na rzecz Serwera Bezpieczeństwa, dedykowaną maszynę wirtualną, która deduplikuje, oraz centralizuje większość funkcjonalności agentów anty-malware działających jako serwer skanowania. Po więcej informacji sięgnij do Przewodnika Administratora GravityZone.

– Aby użyć skanowania dostępowego na Linuxie, opcja Fanotify jądra musi zostać włączona. Po więcej informacji zajrzyj do tego artykułu.

– Upewnij się, że chronione maszyny wirtualne mają łączność ze środowiskiem GravityZone, oraz usługami Bitdefender Cloud. Aby zagwarantować łączność z internetem na chronionych maszynach wirtualnych, możesz użyć rozszerzenia maszyny wirtualnej public_ip.

Po szczegóły zajrzyj do tych artykułów:

Wymagania łączności dla Bitdefender GravityZone Cloud

Wymagania łączności dla wdrożeń Bitdefender GravityZone o-premises

– Upewnij się, że chronione maszyny wirtualne spełniają wymagania systemowe BEST:

Ważne:

Agent Linux jest obecnie zainstalowany na partycji systemowej. Zaleca się, aby zainstalować BEST for PCF ze Skanowaniem Centralnym lub Hybrydowym.

Ważne:

Korzystanie z silników awaryjnych ( takich jak Skanowanie Centralne + Skanowanie Lokalne lub Skanowanie Centralne + Skanowanie Hybrydowe) lub instalowanie dodatkowych funkcji, wymaga dodatkowych zasobów. Po szczegółowe informacje na temat wymagań sprzętowych, zajrzyj do Przewodnika Instalacji GravityZone.

Ważne:

Aktualne zużycie dysku, oraz pamięci RAM po instalacji jest mniejsze.

CPU:

Minimalne: Intel® Pentium, kompatybilne procesory, 2,4 GHz.

Zalecane: Intel® Xeon multi-core CPU, 1.86 GHz lub szybszy.

Pamięć ram w trakcie instalacji: 1024 MB

Wymagane wolne miejsce na dysku w czasie instalacji: (Tylko moduł Antymalware):

|

System operacyjny |

Skanowanie Centralne |

Skanowanie Hybrydowe |

Skanowanie Lokalne |

| Linux | 300 MB | 800 MB | 1300 MB |

| Windows | 350 MB | 500 MB | 1024 MB |

Instalowanie, oraz konfiguracja Bitdefender Endpoint

Konfiguracja Pakietu Instalacyjnego w GravityZone

Bitedefender Endpoint Security Tools for PCF pobiera, oraz instaluje określone pakiety BEST skonfigurowane w konsoli GravityZone.

To są najlepsze praktyki do utworzenia pakietu instalacyjnego w GravityZone do użycia w wdrożeniu PCF:

1. Połącz się i zaloguj do konsoli GravityZone używając konta administratora.

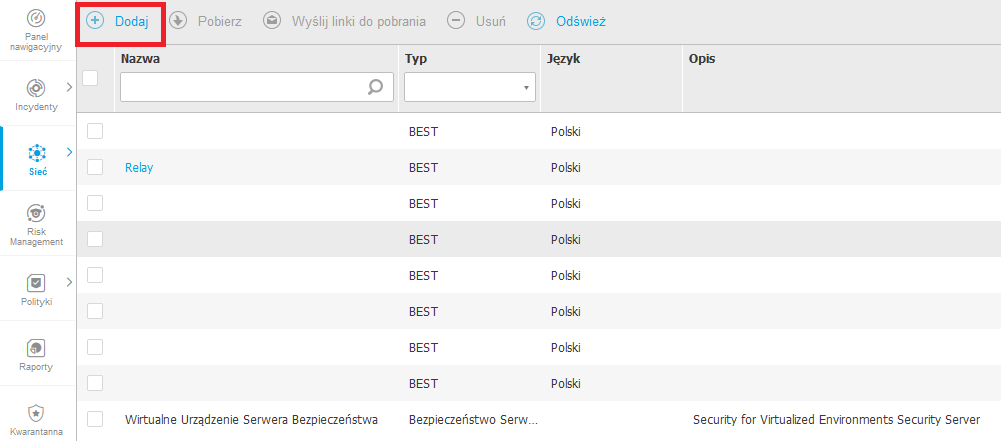

2. Przejdź do strony Sieci > Pakiety.

3. Kliknij przycisk Dodaj w górnej części tabeli. Pojawi się okno konfiguracyjne.

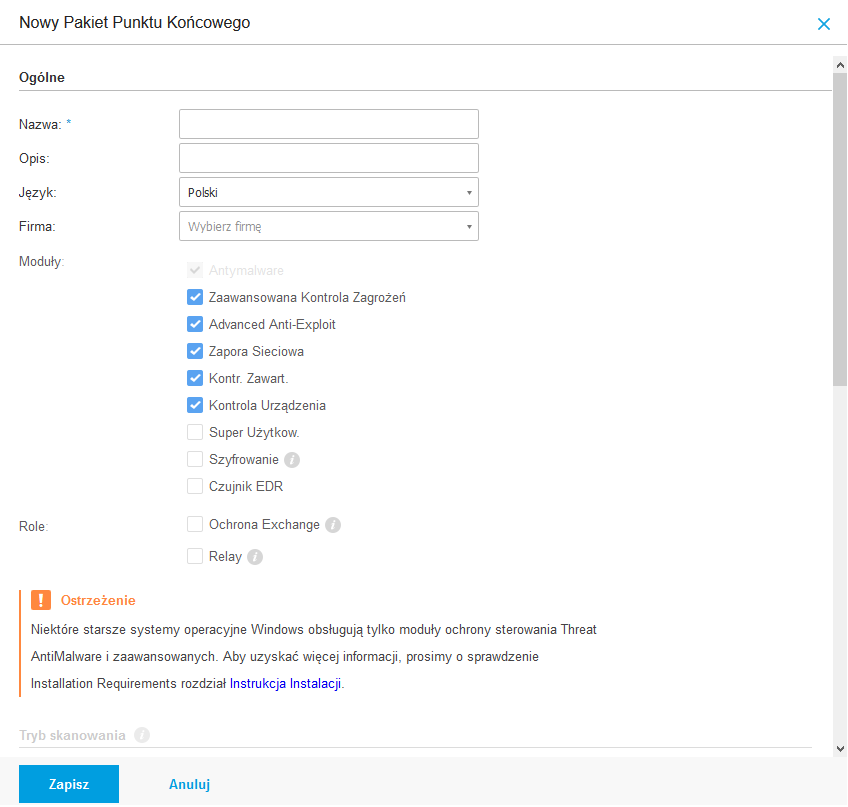

4. Podaj nazwę, oraz opis dla pakietu instalacyjnego, który chcesz utworzyć, na przykład BEST for PCF.

5. Wybierz moduły ochrony, które chcesz zainstalować:

a) Dla wdrożeń Linux tylko moduł Antymalware jest dostępny.

b) Dla wdrożeń Windows Server, możesz zainstalować dodatkowy moduł ochrony oprócz Antymalware, łącznie z Zaawansowaną Kontrolą Zagrożeń, Kontrolą Aplikacji, oraz Zarządzania Aktualizacjami (jeśli są dostępne w Twojej licencji GravityZone).

Ważne:

Upewnij się, że pole wyboru Relay jest odznaczone, aby uniknąć instalacji agenta z rolą Relay na wszystkich maszynach wirtualnych, oraz generować wysoki ruch sieciowy.

6. Skonfiguruj Tryb Skanowania. BEST zapewnia trzy rodzaje silników skanowania:

Wybierz technologię skanowania, która najlepiej odpowiada środowisku sieciowemu, oraz zasobów punktów końcowych. Wybierz Automatycznie dla predefiniowanych ustawień domyślnych lub wybierz Niestandardowe, aby skonfigurować ustawienia według potrzeb. Jeśli użyjesz Centralnego Skanowania, upewnij się, że maszyny wirtualne mają połączenie do Serwera Bezpieczeństwa, aby wykonać zadanie skanowania.

– Skanowanie Lokalne – większość aktywności jest wykonywana lokalnie, wszystkie sygnatury, oraz silniki są przechowywane lokalnie.

– Skanowanie Centralne – odciąża skanowanie przy użyciu Serwera Bezpieczeństwa, dedykowanej maszyny wirtualnej, która deduplikuje, oraz centralizuje większość funkcjonalności agentów antymalware, działając jako serwer skanowania.

– Skanowanie Hybrydowe – wykorzystuje połączenie skanowania w chmurze, oraz zredukowanego zestawu lokalnych sygnatur.

7. W polu Ustawienia:

– Odznacz pole wyboru Skanowanie przed instalacją, aby przyspieszyć czas wdrożenia.

– Możesz zaznaczyć Użyj folderów niestandardowych, oraz wybrać niestandardowy folder z zasobów sieciowych GravityZone, gdzie maszyny wirtualne pokażą się automatycznie po instalacji, jeśli nie pasują do istniejącej integracji zasobów GravityZone.

8. W polu Wdrożeniowiec możesz wybrać, do którego miejsca pobrać pakiet instalacyjny:

– Domyślnie jest to ustawione dla serwerów Bitdefender Cloud lub lokalnego serwera GravityZone.

– Jeśli Relay jest zainstalowany w IaaS, aby sklonować instalację, oraz aktualizację plików, wybierz ** Endpoint Security Relay **, a następnie wybierz go z tabeli lub uzupełnij wymagane informacje.

Ważne:

Port 7074 mysi być otwarty dla wdrożenia przez BEST Relay, aby działał.

Ważne:

Na ten moment BEST for PCF nie wspiera połączenia przez proxy.

9. Kliknij Zapisz, aby utworzyć paczkę instalacyjną.

Nowy pakiet instalacyjny zostanie wyświetlony na stronie Sieci > Pakiety.

Ostrzeżenie:

Usunięcie paczki instalacyjnej z konsoli GravityZone może być przyczyną niepowodzenia instalacji.

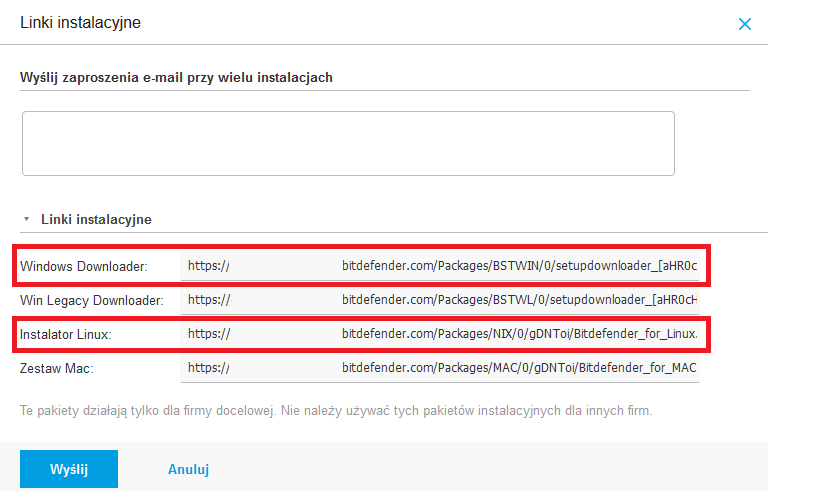

Otrzymaj linki do pobrania pakietów Bitdefendera

Aby skonfigurować kafelkę BEST for PCF, potrzeba adresów URL paczki instalacyjnej dla agentów Windows i Linux, zależnie od systemu operacyjnego uruchomionego na Pivotal stemcells.

Aby otrzymać linki do pobrania z konsoli GravityZone:

1. Na stronie Sieci > Pakiety, zaznacz pole wyboru odpowiadające pakietowi utworzonemu do użycia w środowisku PCF.

2. Kliknij Wyślij linki do pobrania na pasku narzędzi.

3. W nowym oknie kliknij strzałkę rozszerzającą pole Linki instalacyjne.

Skopuj linki odpowiadające Windows Downloader, oraz Instalator Linux.

Prześlij Kafelkę

1. Pobierz kafelkę BEST for PCF z Pivotal Network.

2. Odszukaj Ops Manager Installation Dashboard, a następnie kliknij na Import a Product.

3. Prześlij plik produktu.

4. Po przesłaniu pojawi się kafelka Bitdefender Endpoint Security Tools. Początkowo kafelek jest pomarańczowy, co oznacza, że wymagana jest konfiguracja. Po skonfigurowaniu kafelek jest zielony.

Konfiguracja Kafelki

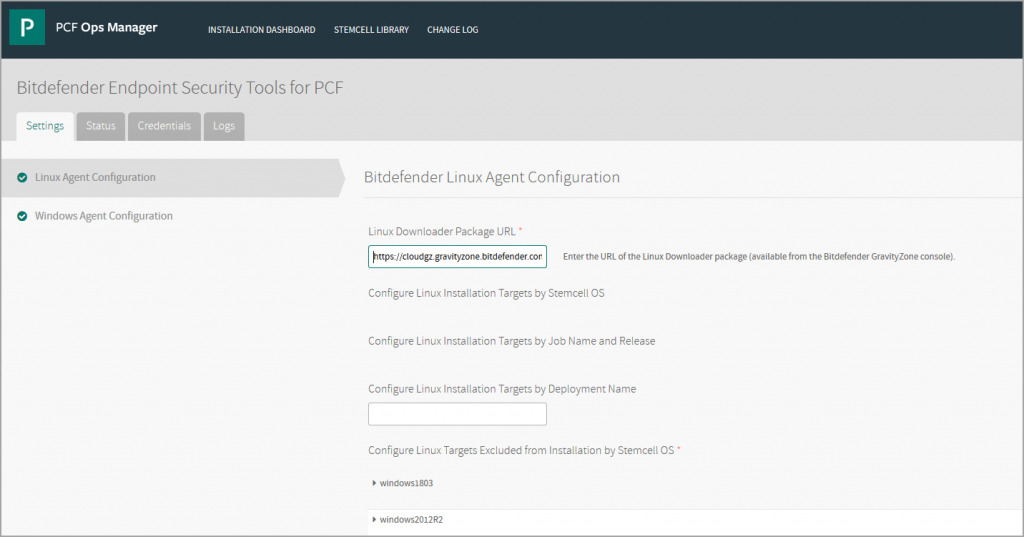

Kafelka BEST for PCF z Ops Manager Installation Dashboard zawiera dwie formy wyświetlone w tabeli Settings:

– Jeden dla konfiguracji instalacji agenta Linux

– Drugi dla konfiguracji instalacji agenta Windows

Ważne:

Koniecznie skonfiguruj zarówno formularze systemu Windows, jak i Linux, korzystając z adresu URL pobierania i odpowiedniego obiektu instalacji i / lub reguł wykluczenia. Wstępnie skonfigurowane wykluczenia są dostępne dla domyślnych systemów operacyjnych stemcell, aby uniknąć wdrażania agenta Linux na maszynie wirtualnej z systemem Windows lub agencie Windows na maszynie wirtualnej z systemem Linux. Nawet jeśli nie ma w planach wdrożenia na konkretną platformę (Windows lub Linux), należy skonfigurować adres URL do pobrania, oraz dodać fikcyjny obiekt instalacji dla tej platformy.

Po skonfigurowaniu kafelka BOSH Director instaluje Bitdefender Endpoint Security Tools w tym samym czasie razem z innymi aplikacjami podczas wdrażania maszyn wirtualnych Pivotal.

Konfiguracja Bitdefender Endpoint Security Tools dla Linux

Aby skonfigurować instalację agenta Linux:

1. Kliknij opcję Linux Agent Configuration.

2. W polu Linux Downloader Package URL, wprowadź odpowiedni URL skopiowany z konsoli GravityZone.

3. Skonfiguruj obiekty instalacji systemu Linux według jednego z następujących kryteriów:

a) Stemcell OS – Agent Bitdefender Linux zainstaluje się na maszynach wirtualnych z określonymi systemami operacyjnymi.

Strona konfiguracji agenta Linux zawiera następujące domyślne włączenia:

– Ubuntu Trusty

– Ubuntu Xenial

– CentOS 7

Ważne:

Podczas konfigurowania agenta Bitdefender Linux wymagane jest posiadanie co najmniej jednego domyślnego obiektu instalacji. Usunięcie wszystkich domyślnych obiektów instalacji może spowodować problemy z wdrażaniem.

b) Job names and releases – Agent Bitdefender Linux zainstaluje się na maszynach wirtualnych z określonymi nazwami zadań i wydaniami.

c) Deployment name – Agent Bitdefender Linux zainstaluje się na maszynach wirtualnych o określonej nazwie wdrożenia.

4. Jeśli potrzeba, można skonfigurować określone obiekty Linux, które mają zostać wykluczone z instalacji, na podstawie tych kryteriów:

– Stemcell OS – Agent Bitdefender Linux nie zainstaluje się na maszynach wirtualnych z określonymi systemami operacyjnymi.

– Job names and releases – Agent Bitdefender Linux nie zainstaluje się na maszynach wirtualnych z określonymi nazwami zadań i wydaniami.

– Deployment name – Agent Bitdefender Linux nie zainstaluje się na maszynach wirtualnych o określonej nazwie wdrożenia.

5. Kliknij Save.

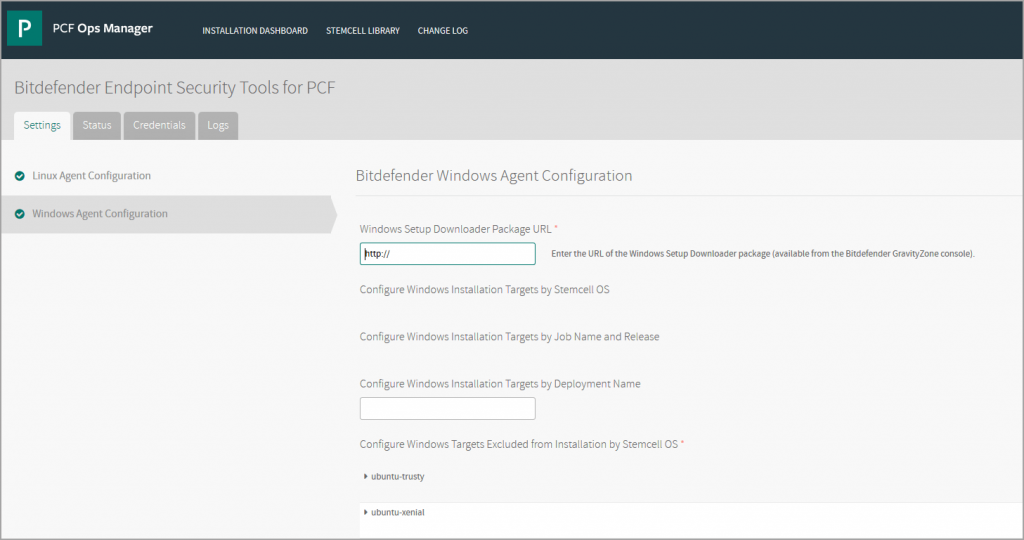

Konfiguracja Bitdefender Endpoint Security Tools dla Windows

Aby skonfigurować instalację agenta na Windows:

1. Kliknij opcję Windows Agent Configuration.

2. W polu Windows Downloader Package URL wprowadź odpowiedni adres URL skopiowany z konsoli GravityZone.

3. Skonfiguruj obiekty instalacji Windows na podstawie tych kryteriów:

Strona konfiguracji agenta Linux zawiera następujące domyślne włączenia:

– Windows Server 1803

– Windows 2012 R2

– Windows 2016

– Windows 2019

Ważne:

Podczas konfigurowania agenta Bitdefender Windows wymagane jest posiadanie co najmniej jednego domyślnego obiektu instalacji. Usunięcie wszystkich domyślnych obiektów instalacji może spowodować problemy z wdrażaniem.

4. Jeśli potrzeba, można skonfigurować określone obiekty Linux, które mają zostać wykluczone z instalacji, na podstawie tych kryteriów:

– Stemcell OS – Agent Bitdefender Linux nie zainstaluje się na maszynach wirtualnych z określonymi systemami operacyjnymi.

– Job names and releases – Agent Bitdefender Linux nie zainstaluje się na maszynach wirtualnych z określonymi nazwami zadań i wydaniami.

– Deployment name – Agent Bitdefender Linux nie zainstaluje się na maszynach wirtualnych o określonej nazwie wdrożenia.

5. Kliknij Save.

Wdrożenie Kafelki

Po zapisaniu konfiguracji kafelki BEST for PCF możesz wdrożyć ją:

1. W Ops Manager Installation Dashboard kliknij Review Pending Changes.

2. Na ekranie zawierającym listę produktów zaznacz pole wyboru odpowiadające Bitdefender Endpoint Security Tools.

3. Kliknij Apply changes.

Ważne:

Spowoduje to jedynie aktualizację konfiguracji środowiska wykonawczego bez wpływu na istniejące maszyny wirtualne. Musisz je ponownie wdrożyć, aby zainstalować agentów Bitdefender.

Zarządzanie ochroną z GravityZone

Ta sekcja zapewnia najlepsze praktyki używania konsoli GravityZone do zarządzania, oraz monitorowania ochrony Bitdefender zainstalowanej na maszynach wirtualnych z wdrożenia PCF. Po szczegółowe informacje zajrzyj do Podręcznika Administratora GravityZone.

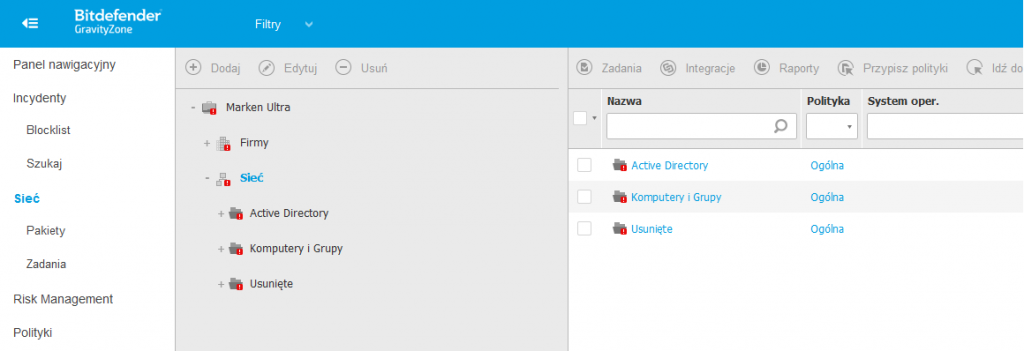

Sprawdź Chronione Urządzenia

Po wdrożeniu PCF na maszynach wirtualnych, Bitdefender Endpoint Security Tools automatycznie synchronizuje się z konsolą GravityZone, aby otrzymywać zasady konfiguracji, zadania, oraz wysyłać zdarzenia statusu lub bezpieczeństwa.

Maszyny wirtualne chronione z wdrożenia PCF zostaną pokazane w zasobach Sieci. Zależnie od IaaS, oraz zasobów integracji skonfigurowanych w GravityZone, maszyny wirtualne pokażą się w GravityZone pod infrastrukturą IaaS, zasobami Active Directory lub Grupy niestandardowe (w folderze niestandardowe skonfigurowanym w ustawieniach pakietów).

Kliknij na maszynę wirtualną w zasobach Sieć, aby zobaczyć czy ochrona została zainstalowana, oraz zobaczyć szczegóły ochrony.

Zarządzanie Ustawieniami Ochrony

Chronione maszyny wirtualne są przypisane do domyślnej polityki, ale można utworzyć dedykowaną politykę dla wdrożenia PCF, aby konfigurować, oraz dostosować określone ustawienia, takie jak:

– Połączenie z Serwerami Bezpieczeństwa, w tym przypadku BEST jest skonfigurowany do wykorzystywania silnika Skanowania Centralnego.

– Połączenia z lokalnym punktem końcowym z rolą Relay, dla zoptymalizowania ruchu aktualizacji.

– Ustawienia ochrony określonych dla środowiska PCF.

– Wyłączenie graficznego interfejsu użytkownika agenta systemu Windows, aby zminimalizować zużycie zasobów.

Przypisz politykę do folderów, do których dodawane są maszyny wirtualne z wdrożenia PCF.

Ważne:

W trakcie trwania aktualizacji na instancjach maszyn wirtualnych może pojawić się informacja, że aktualizacja zawiodła, gdy usługi są ponownie uruchamiane. Aby uniknąć tej sytuacji, możesz wyłączyć automatyczną aktualizację produktu w polityce ochrony GravityZone.

Aby mieć pewność, że agenci Bitdefender są aktualni, możesz uruchomić zadanie Aktualizacji z GravityZone lub ponownie wdrożyć instancje, po udostępnieniu nowych zestawów agentów Bitdefender.

Monitorowanie Ochrony, oraz Zdarzeń Bezpieczeństwa

Aby obserwować ochronę, możesz sprawdzać raporty aktywności w GravityZone lub skonfigurować powiadomienia dla określonych statusów lub zdarzeń bezpieczeństwa, aby były wysyłane przez e-mail lub syslog.

Rozwiązywanie problemów z Bitdefender Endpoint Security Tools dla PCF

Ta sekcja zapewnia instrukcje dla rozwiązywania problemów z BEST for PCF

Nieudane Instalacje

Symptomy

Wdrożenia PCF nie powiodły się po instalacji kafelki BEST for PCF.

Wyjaśnienie

Może się to wydarzyć, ponieważ instalacja BEST na pożądanej maszynie wirtualnej nie powiodła się.

Rozwiązanie

– Upewnij się, że maszyna wirtualna spełnia wymagania systemowe.

– Sprawdź łączność z maszyny wirtualnej do wdrożyciela wybranego podczas konfigurowania pakietu instalacyjnego (Relay, serwery Bitdefender Cloud lub urządzenie lokalne GravityZone).

Aby rozwiązać ten problem zajrzyj do:

a) Wymagania łączności dla Bitdefender GravityZone Cloud

b) Wymagania łączności dla Bitdefender GravityZone wdrożenia lokalne

Dla zaawansowanego rozwiązywania problemów, inżynierowie wsparcia Bitdefendera wymagają logi instalacji:

– Logi agenta Linuxa dla standardowych błędów, oraz wyświetlanych w trakcie instalacji.

– Agenci Windows dostarczają oddzielne logi w tej samej lokalizacji za pomocą BOSH Director, aby zebrać je. Jakkolwiek, logi zebrane przez BOSH Director dla nieudanych wdrożeń maszyn wirtualnych będą również zawierały logi z instalacji.

Maszyny Wirtualne Nie Pokazują Się w GravityZone

Symptomy

Maszyny wirtualne z wdrożenia PCF nie pokazują się w GravityZone.

Wyjaśnienie

BEST nie został pomyślnie wdrożony w środowisku PCF.

Rozwiązanie

Sprawdź łączność pomiędzy maszyną wirtualną, a Bitdefender Cloud Servers lub Serwerem Bezpieczeństwa:

a) Wymagania łączności dla Bitdefender GravityZone Cloud

b) Wymagania łączności dla Bitdefender GravityZone wdrożenia lokalnego

Problem z antymalware w GravityZone

Symptomy

Konsola GravityZone wskazuje problemy z modułem Antymalware w maszynach wirtualnych PCF w zasobach Sieć.

Wyjaśnienie

– Nie ma połączenia z Bitdefender Cloud Servers

– Nie ma połączenia z Serwerem Bezpieczeństwa, gdy używany jest silnik Skanowania Centralnego.

Rozwiązanie

Sprawdź połączenie z maszyny wirtualnej do Bitdefender Cloud Servers lub z Serwerem Bezpieczeństwa:

a) Wymagania łączności dla Bitdefender GravityZone Cloud

b) Wymagania łączności dla Bitdefender GravityZone wdrożenia lokalne

Nieudane Aktualizacje

Symptomy

Zadania aktualizacji zastosowane na maszynach wirtualnych nie powiodły się.

Wyjaśnienie

Nie ma połączenia z maszyny wirtualnej przypisanej do serwera aktualizacji (Relay, Bitdefender Cloud Servers lub urządzenia lokalnego GravityZone).

Rozwiązanie

Sprawdź połączenie z maszyn wirtualnych do przypisanego serwera aktualizacji:

a) Wymagania łączności dla Bitdefender GravityZone Cloud

b) Wymagania łączności dla Bitdefender GravityZone wdrożenia lokalne

Deinstalacja Bitdefender Endpoint Security Tools dla PCF

Aby odinstalować BEST for PCF:

1. Z Ops Manager Installation Dashboard kliknij na ikonę kosza w kafelce Bitdefender Endpoint Security Tools for PCF.

2. Kliknij Confirm w oknie Delete Product.

3. Kliknij Review Pending Changes, a później Apply Changes.

Kafelka została usunięta z Installation Dashboard, oraz z BOSH Runtime Config. Jakkolwiek kafelka wciąż pojawia się w widoku Available Products.

Ważne:

Pamiętaj, że musisz ponownie wdrożyć w celu usunięcia agentów Bitdefender Endpoint Security Tools z maszyn wirtualnych

Ważne:

Nie uruchamiaj zadania Odinstaluj Klienta w konsoli GravityZone na maszynach wirtualnych z twojego wdrożenia PCF.

Jeśli spróbujesz odinstalować agenta Linuxa z konsoli GravityZone, docelowe maszyny będą pojawiać się jako błędne, ponieważ monitor PCF będzie widział, że proces nadzorujący Bitdefendera nie jest uruchomiony (ponieważ dłużej nie będzie istniał).

Źródło: https://www.bitdefender.com/support/integration-guide-for-bitdefender-endpoint-security-tools-for-pivotal-cloud-foundry-(pcf)-2381.html

Autor

Krzysztof B.