Najbardziej zaawansowana aplikacja do ochrony cybernetycznej dla Androida - Bitdefender Mobile Security & Antivirus

PobierzWykrywanie Zaawansowanych Zagrożeń, Precyzyjna Analiza i Skuteczna Ochrona

– Badanie The Forrester WaveTM: Enterprise Detection and Response, I kwartał 2020 r.

System EDR (Endpoint Detection and Response) to technologia, która stale monitoruje sieć w poszukiwaniu cyberzagrożeń i pomaga w skutecznym odpieraniu ataków.

W dzisiejszych czasach cyberprzestępcy stają się coraz bardziej wyrafinowani, a dokonywane przez nich ataki są coraz bardziej zaawansowane i trudniejsze do wykrycia. Korzystając z technik, które z osobna sprawiają wrażenie rutynowego zachowania, atakujący może uzyskać dostęp do Twojej infrastruktury i pozostać niewykryty przez wiele miesięcy, co znacznie zwiększa ryzyko finansowe związane z naruszeniem bezpieczeństwa danych.

Z punktu widzenia organizacji, których dotychczasowe zabezpieczenia punktów końcowych nie umożliwiają widoczności zaawansowanych ataków i reagowania na nie – dodanie skutecznego systemu wykrywania i reagowania na zagrożenia związane z punktami końcowymi (EDR) jest szybkim i łatwym sposobem na wzmocnienie ochrony.

Bitdefender EDR monitoruje Twoją sieć, aby wykryć podejrzaną aktywność na wczesnym etapie i zapewnia narzędzia, które umożliwiają zwalczanie cyberataków. Wizualizacja zagrożeń pozwala ukierunkować działania rozpoznawcze koncentrują Twoje dochodzenia i maksymalizuje możliwość bezpośredniego reagowania.

EDR jest dostępny jako samodzielne rozwiązanie, które uzupełnia i wzmacnia stosowaną ochronę punktów końcowych, stanowiąc w pełni zintegrowaną platformę ochrony punktów końcowych.

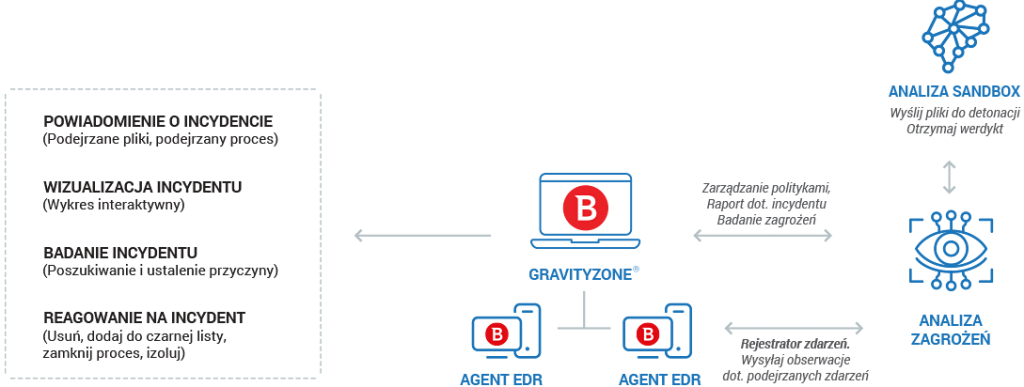

Bitdefender EDR to rozwiązanie dostarczane w chmurze, zbudowane na platformie chmurowej Bitdefender Gravity-Zone. Agenci EDR są rozmieszczeni w punktach końcowych organizacji. Każdy agent EDR posiada rejestrator zdarzeń, który stale monitoruje punkt końcowy i bezpiecznie wysyła informację zwrotną o podejrzanych zdarzeniach do chmury GravityZone.

W GravityZone moduł Analizy Zagrożeń zbiera i przetwarza zdarzenia w punktach końcowych w formie listy incydentów z określeniem ich priorytetu w celu dodatkowego zbadania i reakcji. Wysyła podejrzane pliki do detonacji w Analizatorze Sandbox, a następnie wykorzystuje werdykt analizatora w raportach incydentów w EDR. Panel Nawigacyjny EDR, wyświetlający informacje dotyczące ochrony w czasie rzeczywistym, jest dostępny z dowolnego urządzenia. Umożliwia to administratorom wyświetlanie alertów i wizualizacji, a następnie badanie i skuteczne reagowanie na zagrożenia.

Telefonicznie, Internetowo, na czacie czy e-mailowo – nasz zespół pomocy technicznej odpowie na Twoje pytania i pomoże Ci przy instalacji i wdrożeniu.