ABC Bezpieczeństwo - cyberpedia

Co zrobić, gdy dojdzie do wycieku moich danych?

Piotr R

16 sierpnia 2023

Niezależnie od tego, czy jesteś tego świadomy, czy nie, jest bardzo prawdopodobne, że Twoje dane osobowe już znajdują się w Internecie po tym, jak doszło do ich wycieku. Co więcej, cyberprzestępcy mogą próbować Cię profilować na podstawie Twojego cyfrowego śladu.

Nie pozwól innym decydować o tym, co dzieje się z Twoimi prywatnymi danymi. Dlatego w tym artykule przedstawimy, co możesz zrobić, gdy dojdzie do wycieku Twoich danych.

Czym jest wyciek danych?

Z definicji wyciek danych odnosi się do naruszenia bezpieczeństwa, które wiąże się z ujawnieniem prywatnych/poufnych informacji do niezaufanego środowiska (takiego jak publiczny Internet lub Dark Web), gdzie nieupoważnione osoby mogą uzyskać do nich dostęp (pobierać, kopiować, przeglądać lub w inny sposób przesyłać).

Rodzaj wrażliwych informacji, które zazwyczaj są przedmiotem wycieków danych, można podzielić na kilka kategorii:

- Dane finansowe – dane kart kredytowych, numery kont, informacje o pożyczkach, emeryturach i ubezpieczeniach,

- Dane osobowe (PII) – numery PESEL, adresy, numery telefonów, dane prawa jazdy, adresy e-mail – ale także adresy IP, identyfikatory logowania, posty w mediach społecznościowych, obrazy cyfrowe, dane lokalizacji, dane behawioralne,

- Dane zdrowotne (PHI) – historia leczenia, recepty, dane biometryczne (w tym odciski palców i pełne zdjęcia twarzy), wyniki badań, rachunki za prywatne usługi medyczne,

- Własność intelektualna – badania (komercyjne, medyczne, naukowe itp.), tajemnice handlowe, patenty, znaki towarowe.

Bez względu na to, jak to nazwiesz (wyciek danych, naruszenie danych, wyciek informacji) lub kto jest za to odpowiedzialny, konsekwencje naruszenia danych są takie same.

“Jeśli chodzi o wycieki danych, zwykły użytkownik tak naprawdę nie ma nic do powiedzenia.

Możemy podjąć wszelkie niezbędne środki ostrożności, aby upewnić się, że nasze dane nie wyciekają – zainstalować rozwiązania bezpieczeństwa i przestrzegać najlepszych praktyk. Kiedy dojdzie do włamania do firmy, nie jest to nasza wina. Dzieje się tak z powodu ich niedopatrzeń w zakresie bezpieczeństwa lub dlatego, że technologia po ich stronie jest tak złożona, że ledwo można nią zarządzać”.

Bogdan Botezatu (Director of Threat Research and Reporting, Bitdefender)

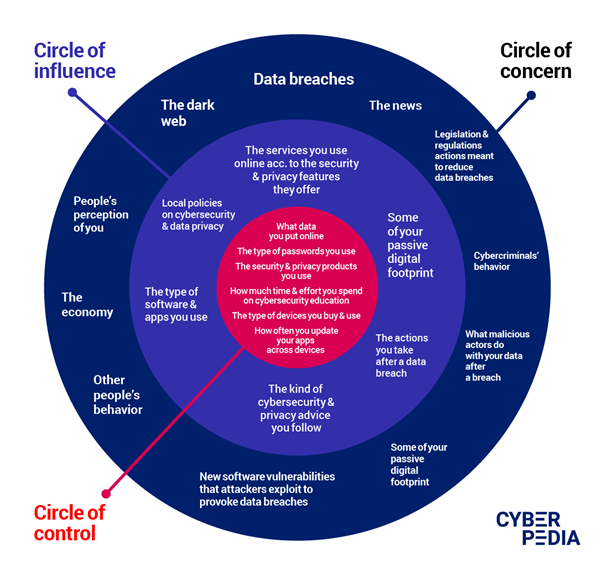

Próbując chronić swoją prywatność w Internecie, musisz dobrze wykorzystać swoje zasoby i dowiedzieć się, co możesz, a czego nie możesz kontrolować.

Im bardziej koncentrujesz się na kontrolowaniu i zabezpieczaniu swoich danych za pomocą metod wyróżnionych w “Kręgu kontroli”, tym bardziej będziesz mógł zarządzać swoim cyfrowym śladem – nawet jeśli Twoje dane osobowe wyciekną w wyniku naruszenia danych.

Rodzaje wycieków danych:

- Celowe – Spowodowane przez cyberprzestępców, hackerów lub wtyki.

- Przypadkowe – Spowodowane przez błąd, najczęściej ludzki, taki jak pozostawienie dostępu do bazy danych z zewnątrz.

W odniesieniu do celowych wycieków danych black hat hacking (cyberprzestępczość) jest często zaangażowany w szeroki zakres działań, które naruszają bezpieczeństwo komputerowe i przepisy prawne.

Cechą wspólną wszystkich wycieków danych jest to, że ujawniają one informacje niezaufanym, nieautoryzowanym osobom i podmiotom. To, co je różni, to sposób, w jaki do nich dochodzi.

Celowe wycieki danych obejmują nielegalne działania, takie jak:

- Włamania do systemów komputerowych.

- Zbieranie danych z różnych systemów i/lub osób.

- Weryfikacja tych danych w celu zidentyfikowania najbardziej wartościowych zestawów informacji.

- Spieniężanie ich poprzez inne działania przestępcze, w tym wymuszenia, sprzedaż w Dark Web i wykorzystywanie do kolejnych, bardziej ukierunkowanych ataków.

Przypadkowe wycieki danych są często spowodowane prostymi błędami, ale mogą być równie szkodliwe. Prawdziwe przypadki to na przykład pomyłkowe ustawienie prywatnego pliku jako “publicznego”, błędną konfigurację zasobów w chmurze, zapomnienie o zabezpieczeniu bazy danych hasłem i utratę urządzeń (komputerów, smartfonów, USB)

Czasami badacze cyberbezpieczeństwa (white hat) natrafiają na przypadkowe wycieki danych, ostrzegając organizacje w ramach procesu zwanego odpowiedzialnym ujawnianiem informacji. Jednak najczęściej przestępcy internetowi (którzy również natrafiają na te przypadkowe wycieki informacji) w pełni wykorzystują te dane i związane z nimi potencjalne korzyści finansowe.

Jakie są najczęstsze przyczyny wycieków danych?

Hakerzy polują na luki w zabezpieczeniach i wykorzystują wszelkie dostępne środki, aby uzyskać dostęp do cennych, poufnych informacji o organizacjach, rządach i osobach prywatnych. Dzieje się tak, ponieważ ich model biznesowy koncentruje się na osiągnięciu szybkiego zysku poprzez wykorzystanie danych lub ich sprzedaż innym stronom.

Jedną ze stosowanych przez nich taktyk jest wykorzystywanie słabych, powszechnie używanych haseł do włamywania się do systemów komputerowych, zarówno pod względem oprogramowania (aplikacji), jak i sprzętu (urządzeń).

Wycieki danych generują wiele informacji o nas, to pewne.

Niektóre z tych informacji obejmują dane logowania, które wyciekły i które cyberprzestępcy mogą złamać w jednej chwili, ponieważ mają tak dużą moc obliczeniową.

Za pomocą tych poświadczeń próbują zalogować się do różnych innych usług, w tym na przykład serwisów społecznościowych. Jeśli ponownie użyjesz tych haseł, które wyciekły, prędzej czy później będą one pasować do tożsamości w sieciach społecznościowych, które akceptują te dane uwierzytelniające, a następnie hakerzy będą mieli Twoje konto.

Od tego momentu dzielą ich tylko kliknięcia od nakłonienia innych osób do zainstalowania złośliwego oprogramowania, przekazania pieniędzy, a nawet przeglądania prywatnych rozmów lub wysyłania zdjęć”.

Bogdan Botezatu (Director of Threat Research and Reporting, Bitdefender)

Inną rzeczą, którą często robią black hat hakerzy, jest wykorzystywanie luk w powszechnie używanych aplikacjach lub urządzeniach. Im większa organizacja, tym większe prawdopodobieństwo, że posiada złożoną infrastrukturę, która stale ewoluuje. Wszystko, co atakujący muszą zrobić, to znaleźć jedną podatność, aby uzyskać dostęp, podczas gdy obrońcy muszą zarządzać i pokrywać wszystkie wektory potencjalnego ataku.

Złośliwe oprogramowanie to kolejna częsta przyczyna wycieków danych. Cyberprzestępcy nieustannie tworzą, kupują, a nawet wypożyczają złośliwe oprogramowanie zaprojektowane w celu infiltracji systemów komputerowych i gromadzenia danych. Rozprowadzają je na masową skalę za pośrednictwem zainfekowanych wiadomości e-mail, linków, stron internetowych, a nawet reklam. Złośliwe oprogramowanie szuka haseł, poufnych plików, a nawet rejestruje naciśnięcia klawiatury, wysyłając wszystkie te informacje z powrotem na serwery kontrolowane przez atakujących.

Inżynieria społeczna, która obejmuje różne rodzaje manipulacji psychologicznej ,również często jest wykorzystywana. Oszuści i przestępcy biorą na cel pracowników, którzy mają dostęp do poufnych informacji i próbują przekonać ich do przekazania ich im. Czasami hakerzy i nieuczciwi konkurenci próbują nawet przekupić pracowników firmy, aby zrobili za nich brudną robotę. Dzieje się tak w przypadku „wtyk”, którzy dają się nabrać na obietnicę korzyści finansowych, nadużywając dostępu do tajemnic organizacji.

Błąd ludzki i nieautoryzowane wykorzystanie danych (bez złych intencji) są również jednymi z najczęstszych przyczyn wycieku informacji.

Jaki wpływ mają Ciebie wycieki danych?

Możesz pomyśleć, że wycieki danych nie mogą mieć na Ciebie wpływu na poziomie osobistym. Jest to jednak dokładnie to, w co cyberprzestępcy chcą, abyś uwierzył. Specjaliści ds. cyberbezpieczeństwa Bitdefender twierdzą, że korelacje danych, które mają miejsce w Dark Web, często wykraczają poza twoje najśmielsze przypuszczenia.

“Wszystkie wycieki danych, które mają miejsce w firmach, z których usług korzystałeś w przeszłości (lub nadal korzystasz), mogą zostać wykorzystane przez atakujących do namalowania bardzo wyraźnego obrazu Twojej osoby, nawet jeśli te wycieki danych są niepowiązane i pochodzą od różnych dostawców usług”.

Liviu Arsene (Senior E-threat Analyst, Bitdefender)

Wycieki danych napędzają szarą strefę, w której cyberprzestępcy sprzedają, handlują, zarabiają i wykorzystują informacje. Twoje dane osobowe najprawdopodobniej już kiedyś wyciekły podczas jednego z wielu ataków na firmy, które przetwarzają informacje o milionach użytkowników na całym świecie. Może to osłabić Twoją prywatność w sieci i narazić Cię na zagrożenia takie jak kradzież tożsamości cyfrowej i podszywanie w mediach społecznościowych.

“Naruszenia danych mają efekt kaskadowy. Często zaczynają się od adresów e-mail i poświadczeń, ale jeśli nie zostaną usunięte w bardzo, bardzo krótkim czasie, mogą kaskadowo doprowadzić do narażenia na szwank większej liczby kont, niż się spodziewaliśmy “

Bogdan Botezatu (Director of Threat Research and Reporting, Bitdefender)

Większość cyberataków wykorzystuje technikę “spray & pray”, która polega na tym, że hakerzy rozprzestrzeniają swoje złośliwe oprogramowanie na jak największą liczbę celów, mając nadzieję, że ktoś je zainstaluje. W takim przypadku możesz stać się ofiarą, nawet jeśli nie byłeś celem ataku.

Jeśli pracujesz w organizacji, którą są zainteresowani hakerzy, możesz być również odskocznią w ich planie, niewinną osobą postronną, która zostaje zaangażowana w cyberprzestępstwo bez ich wiedzy.

Wycieki danych mają również długoterminowe skutki, które osłabiają bezpieczeństwo całego naszego ekosystemu, wykraczając poza warstwę technologiczną, która jest obecnie tak głęboko osadzona w naszym życiu. Dzięki informacjom zebranym z wycieków danych złośliwe podmioty mogą atakować krytyczną infrastrukturę, która zapewnia bezpieczeństwo dla dystrybucji naszej wody i sieci elektrycznej. Hakerzy mogą szyfrować dane i przetrzymywać je dla okupu oraz blokować działalność kluczowych instytucji, takich jak szpitale czy urząd miasta.

Tylko dlatego, że zdarzają się często i są poza Twoim kręgiem kontroli, nie oznacza to, że powinieneś ignorować konsekwencje wycieków danych. Jest to jeszcze jeden powód, aby zwiększyć swój poziom cyberbezpieczeństwa i działać mądrze, aby monitorować swoje najbardziej wrażliwe dane.

Kto zarabia na wyciekach danych?

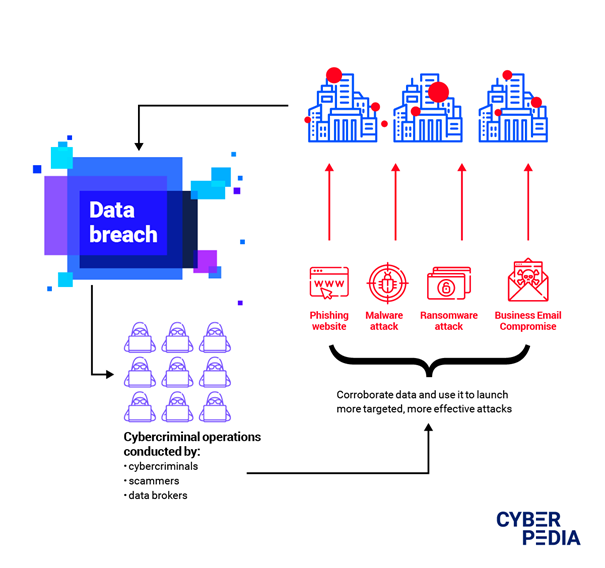

W naszej obecnej połączonej gospodarce dane są najcenniejszą walutą dla większości organizacji na całym świecie. Ilość wytwarzanych przez nas informacji jest nie tylko możliwa dzięki technologii, ale także ściśle przez nią monitorowana w sposób, który nigdy wcześniej nie miał miejsca. Ze względu na swój abstrakcyjny charakter, trudno jest zobaczyć, jak duża część cyfrowego śladu jest monetyzowana poprzez wszystko, od reklam po ataki ransomware. Wszystkie dane, które wyciekają z zamkniętych systemów do domeny publicznej lub Dark Web, trafiają do podziemnej gospodarki, gdzie stają się paliwem dla kolejnych ataków, które powodują kolejne wycieki danych.

Organizacje cyberprzestępcze, oszuści i brokerzy danych to złośliwe podmioty, które osiągają największe zyski, powodując wycieki danych i wykorzystując ich konsekwencje na swoją korzyść. Przetrzymują oni dane dla okupu (ataki ransomware), szantażują firmy, grożąc ujawnieniem ich słabych punktów bezpieczeństwa (wymuszenia) i weryfikują dane z wycieków informacji w celu stworzenia ukierunkowanych ataków, takich jak oszustwa Business Email Compromise. Aktywnie sprzedają również dane z wycieków na forach w Dark Webie.

Jak bardzo powinieneś się martwić wyciekami danych?

Co prawda przepisy takie jak RODO nałożyły na firmy obowiązek zgłaszania wycieków danych, jednak większość incydentów nadal nie trafia do sfery publicznej ani do wiadomości opinii publicznej.

Jeszcze większym problemem jest to, że wiele wycieków danych pozostaje niewykrytych lub niezgłoszonych – lub jedno i drugie – przez wiele miesięcy. Niektóre nawet przez lata! Jeśli firma nie wie, co się dzieje, najprawdopodobniej nie wiesz tego również Ty. Doszliśmy do punktu w naszym cyfrowym życiu, w którym musimy przejąć kontrolę i wprowadzić pewne zabezpieczenia dla naszych najbardziej wrażliwych danych.

Co się dzieje z danymi ujawnionymi w wycieku?

W zależności od rodzaju informacji, które wyciekły, w ręce hakerów mogą wpaść takie informacje, jak adres, hasła, dane karty kredytowej, historia leczenia, a nawet poufne informacje z pracy.

Gdy cyberprzestępcy już zdobędą te dane, nie można ich odzyskać, usunąć lub w inny sposób wyeliminować z Internetu. Pozostają one na ich serwerach, komputerach, kopiach zapasowych, na forach Dark Web, a nawet w publicznych repozytoriach danych dostępnych za pośrednictwem wyszukiwarek. Twoje dane osobowe rozprzestrzeniają się i podróżują po systemach, nad którymi nie masz kontroli – i prawdopodobnie nawet nie zdajesz sobie sprawy z ich istnienia.

Jak dowiedzieć czy się, czy ktoś używa danych ujawnionych podczas wycieku

“Istnieją dwa sposoby, w jakie ludzie zwykle dowiadują się, że ich dane zostały ujawnione w Internecie. Albo czytają wiadomości i dowiadują się, że dostawca usług lub firma, z którą współpracują lub z której usług korzystają, została zhackowana i istnieje prawdopodobieństwo, że niektóre z ich danych osobowych wyciekły do sieci lub jeśli nie trafi to do wiadomości, czasami otrzymują wiadomość e-mail od firmy z informacją, że “Hej, doszło do wycieku, twoje dane osobowe również mogły wyciec.’”

Liviu Arsene (Senior E-threat Analyst, Bitdefender)

Jest to jednak scenariusz “too little, too late” i niewiele pomaga. Podczas gdy organizacje, do których się włamano, zmagają się z identyfikacją wycieku informacji i konsultują się z prawnikami, aby poinformować o włamaniu, cyberprzestępcy już pracują nad przekształceniem tych danych w łatwy zarobek.

Jak chronić się przed wyciekami danych?

Nie mamy wpływu na to, w jaki sposób dochodzi do wycieków informacji. Możemy jednak zadbać o nasze cyfrowe życie, aby przynajmniej zminimalizować ilość danych, które tam umieszczamy.

Te same zasady, które chronią twoją prywatność, są również najbardziej skuteczne, aby pomóc ci ograniczyć wpływ wycieku danych zarówno na twoje życie online, jak i offline:

- Zacznij przenosić swoje hasła do menedżera haseł. Będziesz musiał zapamiętać tylko jedno hasło i zaoszczędzi Ci to czasu, wysiłku i wielu irytujących resetów haseł. Co najważniejsze, nigdy więcej nie będziesz (ponownie) używać słabych haseł, ponieważ menedżer haseł bardzo ułatwia generowanie długich, złożonych haseł i automatyczne wypełnianie ich, gdy chcesz się zalogować.

- Włącz uwierzytelnianie dwuskładnikowe, zaczynając od najważniejszych kont. Ten dodatkowy krok zmniejsza ryzyko przejęcia konta i ma istotny wpływ na prywatność i bezpieczeństwo w sieci.

Ustaw hasła dla najważniejszych urządzeń, aby uniknąć podsłuchiwania/podglądania. Jest to szczególnie przydatne w przypadku utraty urządzeń lub kradzieży. - Usuń wszystkie niepotrzebne aplikacje ze swoich urządzeń. Usunięcie dodatków z przeglądarki i zachowanie tylko tych, z których korzystasz rutynowo, robi ogromną różnicę. Ponadto zwalnia to miejsce i przyspiesza działanie urządzenia.

- Usuń konta online, z których już nie korzystasz. Niewidoczne mogą być dla Ciebie nieistotne, ale cyberprzestępcy wykopią te dane i znajdą sposób, aby wykorzystać je przeciwko Tobie.

- Odłącz aplikacje innych firm od swoich głównych kont i aplikacji. Wykonanie tego kroku może przypomnieć Ci o starych kontach i rzucić jaśniejsze światło na rodzaj uprawnień, o które proszą niektóre aplikacje.

- Przechowuj kopię zapasową wszystkich ważnych zasobów na zewnętrznym dysku twardym lub w chmurze, najlepiej zaszyfrowaną. Może to obejmować zdjęcia, dokumenty i wszelkiego rodzaju informacje, które chciałbyś zachować w razie nagłej potrzeby.

- Zaktualizuj wszystkie aplikacje na swoich urządzeniach. Nie jest to duży kłopot, a robi ogromną różnicę, ponieważ większość aktualizacji zawiera ważne poprawki bezpieczeństwa lub ulepszenia.

- Dostosuj ustawienia bezpieczeństwa i prywatności swojej przeglądarki internetowej i zwiększ je. Większość Twoich danych osobowych przechodzi przez przeglądarkę, dlatego jest ona głównym celem cyberprzestępców. Nie ułatwiaj im podsłuchiwania tego przepływu danych.

- Zwracaj szczególną uwagę na to, czy strony, które odwiedzasz, korzystają z HTTPS.

- Zainstaluj niezawodne rozwiązanie zabezpieczające i pozostaw je do pracy w tle.

- Korzystaj z wirtualnej sieci prywatnej (VPN), zwłaszcza gdy korzystasz z sieci Wi-Fi poza domem lub biurem, lub gdy korzystasz z witryn, w których zalecane jest dodatkowe bezpieczeństwo (np. medyczne i finansowe).

- Bezpiecznie udostępniaj pliki online za pośrednictwem renomowanych usług i unikaj wysyłania danych osobowych za pośrednictwem komunikatorów internetowych (identyfikatory, dokumenty, dane bankowe, a zwłaszcza hasła).

- Korzystaj z bezpiecznych platform komunikacji online, które wykorzystują szyfrowanie i nie udostępniają danych stronom trzecim.

- Zawsze korzystaj ze skutecznego oprogramowania antywirusowego.

Co robią firmy, aby zapobiegać wyciekom danych?

Zarówno z własnej woli, jak i z powodu przepisów i regulacji, firmy prywatne i publiczne wzmacniają swoją obronę przed cyberatakami i oszustami. Wyzwanie zabezpieczenia danych w ruchu pozostaje jednak niezwykle złożonym zadaniem. Eksperci ds. cyberbezpieczeństwa i technologii na całym świecie to tylko niewielka część społeczności infosec, która ciężko pracuje, aby opracować silniejsze procesy wewnętrzne i wdrożyć rozwiązania bezpieczeństwa, które mają również proaktywne możliwości ochrony.

“Nawet, jeśli cyberbezpieczeństwo ma wiele zabezpieczeń, które zapobiegają strzelaniu sobie w stopę, nie powinniśmy polegać wyłącznie na technologii. Powinniśmy również zacząć trzymać się najlepszych praktyk, które pomogą nam zminimalizować ilość danych, które generujemy w sieci.”

Bogdan Botezatu (Director of Threat Research and Reporting, Bitdefender)

Firmy wciąż mają przed sobą długą drogę, a zmiany muszą nadejść od wewnątrz. Od zapewnienia, że oprogramowanie i sprzęt są dostarczane z mniejszą liczbą błędów i bez podstawowych luk w zabezpieczeniach, po szkolenie pracowników w zakresie rozpoznawania oraz radzenia sobie z atakami, które żerują na ich ufnej naturze, wiele się dzieje.

Źródło: https://www.bitdefender.com/cyberpedia/what-are-data-breaches/

Autor

Piotr R