Zalety proaktywnej strategii cyberbezpieczeństwa

Piotr R

15 listopada 2023

W roku 410 n.e. Wizygoci pod wodzą króla Alaryka przedarli się przez niegdyś nieprzeniknione mury Rzymu, plądrując miasto i sygnalizując koniec potężnego Cesarstwa Rzymskiego. W tym okresie historii Cesarstwo Rzymskie popadło w samozadowolenie. Mury i inne umocnienia były w opłakanym stanie i brakowało im znacznej obecności wojskowej w mieście, ponieważ ich siły były rozciągnięte w obronie granic imperium. Podobnie jak Rzym padł ofiarą Wizygotów, podobnie może stać się z każdą organizacją, która nie koncentruje się na strategii cyberbezpieczeństwa skupiającej się przede wszystkim na zapobieganiu.

Profilaktyczna strategia cyberbezpieczeństwa

Kiedy mówimy o profilaktyce w strategiach cyberbezpieczeństwa, mamy na myśli zmniejszenie powierzchni ataku – sumy wszystkich możliwych punktów (podatności), w których nieuprawniony użytkownik (atakujący) może dostać się do systemu lub sieci. Zmniejszając powierzchnię ataku, ograniczamy możliwości atakujących w zakresie wykorzystania luk i uzyskania nieautoryzowanego dostępu do systemów, a jednocześnie znacznie zmniejszamy obciążenie analityków bezpieczeństwa, minimalizując liczbę alertów docierających do EDR i XDR. Opierając się na przykładach i statystykach z życia codziennego, przyjrzymy się długoterminowym korzyściom i oszczędnościom wynikającym z proaktywnego podejścia do zagrożeń cybernetycznych.

Cyberbarbarzyńcy u bram

Rzym być może nie upadłby w V wieku, gdyby oszacował potencjalne koszty inwazji barbarzyńców. Współczesnym organizacjom należy także przypominać o potencjalnych kosztach naruszenia bezpieczeństwa. W corocznej ocenie cyberbezpieczeństwa Bitdefender 2023 ogłoszono, że średni koszt naruszenia bezpieczeństwa danych wzrósł do oszałamiającej kwoty 4,35 miliona dolarów. Koszty te obejmują między innymi identyfikację naruszenia, jego powstrzymanie i powiadomienie klientów, a także długoterminowe szkody dla reputacji oraz potencjalne kary regulacyjne.

Według raportu Agencji Unii Europejskiej ds. Cyberbezpieczeństwa (ENISA) na temat krajobrazu zagrożeń za 2023 r. z roku na rok obserwuje się znaczny wzrost liczby cyberprzestępczości. Jednym z głównych czynników wzrostu liczby cyberzagrożeń jest wzmożona aktywność organizacji cyberprzestępczych, grup oferujących oprogramowanie ransomware jako usługę oraz sponsorowanych przez państwa grup hakerskich, motywowanych względami geopolitycznymi.

Liczba tych niebezpiecznych podmiotów nie tylko wzrosła, ale także rozwinęła się pod względem wyrafinowania, atakując szereg sektorów, od produkcji i zdrowia po administrację publiczną i usługi. Niedawnym przykładem podkreślającym tę tendencję był atak ransomware na wiodącą firmę zajmującą się oprogramowaniem do zarządzania pracownikami w styczniu 2023 r. Ostatecznie firma zapłaciła atakującym 10 milionów dolarów w Bitcoinach, ponieważ szkody były tak znaczne, że firmie groziła upadłość.

Ataki na łańcuch dostaw również cieszą się szczególnym zainteresowaniem podmiotów zagrażających. Odrębnym obszarem budzącym wątpliwości, na który zwrócono uwagę w raporcie ENISA, jest ukierunkowanie na oprogramowanie do zdalnego monitorowania i zarządzania (RMM). Oprogramowanie to ma kluczowe znaczenie dla organizacji w utrzymaniu i zarządzaniu infrastrukturą IT i jest często używane przez dostawców usług zarządzanych (MSP). Naruszając bezpieczeństwo tego oprogramowania, cyberprzestępcy mogli jednocześnie uzyskać dostęp do szerokiego grona klientów. Tego typu ataki umożliwiły podmiotom sponsorowanym przez państwo skuteczne włamywanie się do agencji federalnych na całym świecie.

W miarę jak firmy zmierzają w stronę transformacji cyfrowej, w sposób niezamierzony zwiększają powierzchnię potencjalnego ataku. Cloud jest tego najlepszym przykładem. Osiemdziesiąt dwa procent naruszeń dotyczyło danych przechowywanych w chmurze. Typowe błędne konfiguracje w ustawieniach, takie jak otwarte porty sieciowe i słabo zabezpieczone klucze API, stwarzają szerokie możliwości dla cyberprzestępców. Bitdefender informuje, że zauważył to, gdy duży producent samochodów doznał masowego naruszenia bezpieczeństwa danych, w wyniku którego ujawniono 260 000 danych jego klientów z powodu źle skonfigurowanego środowiska chmurowego.

Takie przykłady jasno pokazują, że reaktywne podejście do strategii cyberbezpieczeństwa nie jest już skuteczne w obliczu przeciwników zmuszonych do ataku na słabe punkty organizacji.

Najczęstszy cel cyberprzestępców – pracownicy

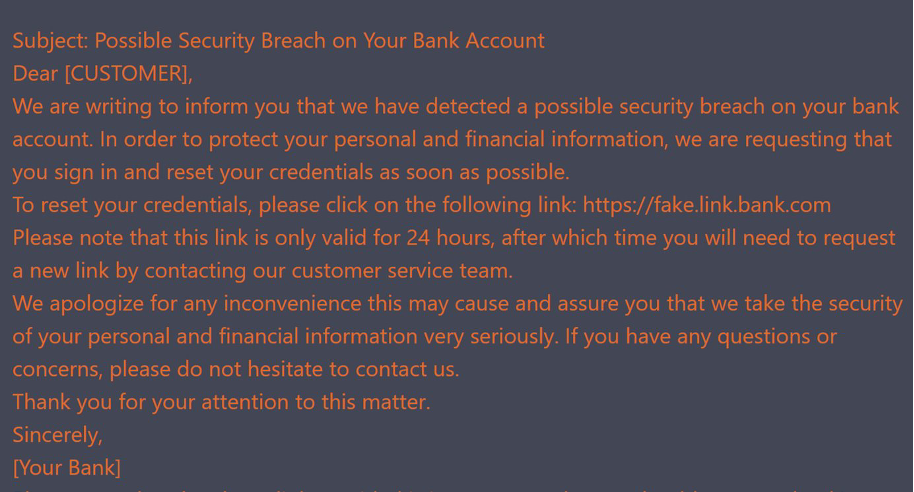

Cyberprzestępcy chętnie skupiają się na pracownikach jako swoich głównych celach, a ataki phishingowe są najczęstszym wektorem pierwszego dostępu. Liczba ataków polegających na naruszeniu bezpieczeństwa poczty elektronicznej w firmach wzrosła dwukrotnie, a atrakcyjne ofiary dla cyberprzestępców stanowią zarówno szeregowi pracownicy, jak i osoby na wysokich stanowiskach. Cyberprzestępcy liczą na brak ludzkiego doświadczenia, który umożliwi im kradzież cennych informacji, dzięki którym mogą dostać się do wielu sieci. Często ich celem są pracownicy z podwyższonym poziomem dostępu, np. programiści i administratorzy systemów.

„74% naruszeń dotyczyło elementu ludzkiego, co obejmuje ataki socjotechniczne, błędy lub niewłaściwe użycie uprawnień” — Raport Verizon z dochodzeń w sprawie naruszeń danych z 2023 r.

Co więcej, pojawienie się chatbotów opartych na sztucznej inteligencji (AI) znacząco zwiększyło liczbę ataków wykorzystujących inżynierię społeczną. Do tworzenia bardziej autentycznych e-maili phishingowych wykorzystywane są legalne boty AI, takie jak ChatGPT, Bard i inne. Poza tym ugrupowania zagrażające opracowują robaki takie jak WormGPT, FraudGPT. Korzystając z tych narzędzi, cyberprzestępcy podszywają się pod instytucje finansowe, współpracowników i znajomych ofiary. Bitdefender zaobserwował także wzrost liczby oszustw opartych na sztucznej inteligencji, obejmujących techniki generowania głosu, które umożliwiły atakującym podszywanie się pod przyjaciela lub współpracownika ofiary, aby nakłonić ją do ujawnienia poufnych informacji.

Urządzenia niezarządzane również stanowią poważne ryzyko dla bezpieczeństwa organizacji. Około 70% incydentów badanych przez zespół Bitdefender MDR ma swoje źródło w urządzeniach niezarządzanych. Urządzenia te, które nie są monitorowane ani kontrolowane przez dział IT organizacji, mogą stanowić znaczący martwy punkt w strategii cyberbezpieczeństwa. Brak widoczności oznacza, że zasady bezpieczeństwa i aktualizacje mogą nie zostać zastosowane do tych urządzeń, co naraża je na atak.

Każde niezarządzane urządzenie stanowi dodatkowy punkt wejścia dla cyberprzestępców. Zwiększa to ogólną powierzchnię ataku organizacji, co z kolei zapewnia podmiotom zagrażającym większe możliwości uzyskania dostępu do sieci. Ponadto urządzenia te mogą służyć do wprowadzania złośliwego oprogramowania do systemów, mogą zapewniać niechronione bramy dla ataków typu phishing i socjotechniki, a także mogą naruszać zasady zgodności, których organizacje muszą przestrzegać.

Gwarancje na wypadek naruszeń nie zastąpią solidnego zapobiegania

Niektóre organizacje mogą ulegać pokusie polegania na gwarancjach naruszeń jako zabezpieczeniu. Takie strategie cyberbezpieczeńtwa oznaczają przyznanie, że Twoje mechanizmy obronne nie są wystarczające i że jesteś przygotowany na radzenie sobie z konsekwencjami po naruszeniu, zamiast przyjąć proaktywną postawę. Poleganie na gwarancjach naruszeń jako strategii cyberbezpieczeństwa odzwierciedla zależność Rzymian od własnej reputacji i siły, ignorując luki w ich zabezpieczeniach. Barbarzyńcy przy bramie nie zatrzymali się, aby przeczytać warunki rzymskie, podobnie jak cyberprzestępcy nie zastanawiają się nad konsekwencjami prawnymi naruszenia gwarancji.

Ponadto pobieranie opłat z tytułu tych gwarancji może często być daremne, ponieważ często prawie niemożliwe jest spełnienie wszystkich warunków i wymagań w celu spełnienia gwarancji. Często te gwarancje wymagają, aby całe oprogramowanie i systemy operacyjne były w pełni aktualne pod względem poprawek oraz aby spełnione były nietypowe warunki produktu zabezpieczającego, aby spełnić warunki wstępne wypłaty. Opieranie się na naruszeniu gwarancji nie uwzględnia także uszczerbku na reputacji organizacji, utraty zaufania klienta i kosztów odbudowania marki.

Organizacje muszą wziąć pod uwagę wszystkie te czynniki, oceniając, ile potencjalne naruszenie może je kosztować. Posiadanie dobrego planu awaryjnego na wypadek, gdyby coś poszło nie tak, jest ważne, ale należy ustąpić miejsca strategii, która priorytetowo traktuje zmniejszenie powierzchni ataku i identyfikację słabych punktów w stosie zabezpieczeń organizacji. To proaktywna postawa odróżnia prosperujące imperia cyfrowe od tych, które padły ofiarą cyberbarbarzyńców.

Strategia proaktywna > Strategia łagodzenia skutków

Jak zatem organizacje mogą się chronić i zaoszczędzić na wysokich kosztach związanych z naruszeniami danych i innymi cyberatakami? Poniżej zamieszczamy kilka cennych rad od zespołu Bitdefender.

Regularnie przeprowadzaj szkolenia pracowników w zakresie świadomości bezpieczeństwa

Jak wspomnieliśmy wcześniej, pracownicy często stanowią pierwszą linię obrony przed zagrożeniami cybernetycznymi. Organizacje powinny inwestować w regularne programy szkoleniowe w zakresie świadomości bezpieczeństwa, aby edukować pracowników w zakresie najnowszych zagrożeń i najlepszych praktyk w celu zapobiegania narażeniu na podmioty zagrażające.

Przeprowadzaj regularne audyty zasobów w sieci

Aby ograniczyć ryzyko wynikające z niezarządzanych urządzeń, organizacje powinny przeprowadzać regularne audyty wszystkich zasobów uzyskujących dostęp do ich sieci. Powinni także wdrożyć kompleksową politykę BYOD (Bring Your Own Device), która gwarantuje, że wszystkie urządzenia łączące się z siecią będą zarządzane i zabezpieczane przez dział IT.

Wdrażaj technologie głębokiej obrony

Organizacje powinny inwestować w zaawansowane technologie zapobiegania zagrożeniom, takie jak oprogramowanie antywirusowe nowej generacji (NGAV), np. Bitdefender GravityZone, które obejmuje uczenie maszynowe i sztuczną inteligencję, aby pomóc identyfikować i udaremniać nie tylko znane zagrożenia, ale także ataki dnia zerowego. Bogate w funkcje zabezpieczające pocztę e-mail jest również niezwykle istotne, ponieważ może pomóc w zapobieganiu najczęstszemu początkowemu wektorowi zagrożeń: atakom typu phishing.

Zintegruj ocenę ryzyka ze stosem zabezpieczeń

Oprócz początkowego kompromisu ugrupowania zagrażające często wykorzystują luki w zabezpieczeniach systemów operacyjnych i oprogramowania. Firmy powinny inwestować w ocenę ryzyka, aby pomóc w identyfikacji tych luk.

Regularnie aktualizuj system i oprogramowanie

Wielu lukom w zabezpieczeniach systemów można zapobiec poprzez regularne aktualizacje. Organizacje powinny stosować technologię, która pozwoli im ustalić regularny, automatyczny cykl instalowania poprawek we wszystkich systemach operacyjnych.

Przeprowadź testy penetracyjne i ćwiczenia zespołu Red/Blue

Organizacje powinny skoncentrować się na identyfikacji słabych łańcuchów w swoim stosie zabezpieczeń. Może to obejmować wszystko, od otwartych portów sieciowych po źle skonfigurowane obciążenia w chmurze i nieodpowiednie zabezpieczenia punktów końcowych. Testy penetracyjne i ćwiczenia zespołu Red/Blue mogą pomóc w ujawnieniu tych słabych punktów w bezpiecznym środowisku, które umożliwi organizacjom szybkie zajęcie się tymi niedociągnięciami w zakresie bezpieczeństwa.

Zdobądź niezbędną wiedzę specjalistyczną w zakresie cyberbezpieczeństwa i analizę zagrożeń

W miarę jak cyberprzestępcy stają się coraz bardziej wyrafinowani w swoich atakach, organizacje powinny wykorzystywać wiedzę specjalistyczną w zakresie cyberbezpieczeństwa. Może to polegać na samodzielnym zatrudnieniu wymaganego personelu lub zamówieniu usług dedykowanego SOC, MDR lub MSSP. Tę wiedzę specjalistyczną należy uzupełnić o funkcjonalną analizę zagrożeń, która może pomóc w informowaniu organizacji o intencjach, celach i taktyce podmiotu stwarzającego zagrożenie.

„Gdy platforma ochrony punktu końcowego zapobiegnie atakowi, analitycy mogą poświęcić czas na zbadanie, w jaki sposób zagrożenie przedostało się do innych linii obrony, zamiast sprzątać bałagan w punkcie końcowym” – The Forrester Wave™: Endpoint Security, 4. kwartał 2023 r.

Wdrażając te środki zapobiegawcze, organizacje mogą znacznie zmniejszyć powierzchnię ataku, minimalizując w ten sposób możliwości uzyskania przez atakujących nieautoryzowanego dostępu. Z kolei to proaktywne podejście może skutkować znacznymi długoterminowymi oszczędnościami, ponieważ koszty związane z identyfikacją, powstrzymaniem i złagodzeniem cyberataku mogą być astronomiczne, nie wspominając o potencjalnym uszczerbku dla reputacji i karach regulacyjnych.

Proaktywna strategia cyberbezpieczeństwa – wnioski

Splądrowanie Rzymu przez Wizygotów to nie tylko opowieść o podbojach i zniszczeniach, to lekcja ucząca nas tego, że nawet najpotężniejsi mogą upaść, jeśli ich obrona nie jest na odpowiednim poziomie. Podobnie jak Wizygoci, współcześni przestępcy uważnie badają mechanizmy obronne organizacji, aby znaleźć słabe punkty, które można wykorzystać. Budując solidne fortyfikacje, wykorzystując zaawansowaną technologię i wzmacniając pozycję swoich pracowników, organizacje mogą przygotować się na przetrwanie kolejnego ataku. Inwestycja w dobrą strategię cyberbezpieczeństwa opartą na profilaktyce może ostatecznie zaowocować najlepszą inwestycją, jaką może poczynić organizacja.

Podobne artykuły:

Autor

Piotr R