Android • Bezpieczeństwo w Internecie

Aktualne cyberzagrożenia dla urządzeń mobilnych

Piotr R

8 stycznia 2024

Bitdefender uruchomił w maju 2023 roku pierwszą w branży technologię o nazwie App Anomaly Detection, która umożliwia systemowi Bitdefender Mobile Security for Android możliwość analizowania zachowania aplikacji i identyfikowania zagrożeń. W ciągu kilku miesięcy eksperci do spraw cyberbezpieczeństwa z Bitdefender przyjrzeli się bliżej temu, co wykryła. Nowa technologia zapewnia zespołowi Bitdefender dane o aktualnych zagrożeniach i lepsze zrozumienie światowych trendów.

Kluczowe wnioski na temat cyberzagrożeń dla urządzeń mobilnych:

- Atakujący naśladują nazwy i wersje popularnych aplikacji, aby nakłonić ludzi do pobrania tych „złych bliźniaków”. Są one ogólnie dostępne w zewnętrznych sklepach i witrynach internetowych.

- Większość złośliwego oprogramowania jest identyfikowana jako oprogramowanie ryzykowne. Chociaż w wielu przypadkach to ryzykowne oprogramowanie polega wyłącznie na wyświetlaniu reklam ofiarom, ale także na wydobywaniu takiej ilości danych, na jaką pozwalają uprawnienia.

- Trojany bankowe i oprogramowanie stalkerware są szeroko rozpowszechnione i zwykle mają złożone funkcje, które umożliwiają atakującym dostęp do zainfekowanych urządzeń.

- Wiele z aplikacji zostało już zidentyfikowanych jako złośliwe oprogramowanie podczas procesu instalacji, a ich zachowanie jest nadal sygnalizowane przez technologię wykrywania anomalii aplikacji.

- Cyberprzestępcy znają Twoje zachowania konsumenckie.

- Atakujący wiedzą, czego ludzie szukają i co ich interesuje; to jest główny powód, dla którego nazwy tych pakietów wywołują alarmy. Aplikacje takie jak Truecaller, z ponad 1 miliardem pobrań, z pewnością będą celem, nie wspominając o grach takich jak Roblox.

- Lista aplikacji uruchamiających wykrywanie anomalii aplikacji obejmuje aplikacje z oficjalnego sklepu, takie jak FamiSafe Jr – aplikacja dla dzieci (com.wondershare.famisafe.kids), która rzekomo zapewnia funkcje kontroli rodzicielskiej. Chociaż aplikację można zainstalować na urządzeniach, rozwiązanie bezpieczeństwa ostrzeże użytkowników, oznaczając oprogramowanie jako możliwą PUA (potencjalnie niechcianą aplikację).

- Niektóre z bardziej popularnych aplikacji, które przestępcy próbują kopiować, używając tej samej nazwy pakietu, aby oszukać użytkowników, np. Roblox, WhatsApp, Spotify, Instagram i inne. Ponadto Cerberus jest jedną z bardziej podstępnych aplikacji uruchamiających rozwiązanie zabezpieczające, chociaż ta konkretna niebezpieczna aplikacja jest wykrywana zarówno podczas instalacji, jak i przez anomalię aplikacji.

- Przestępcy chcą zarabiać pieniądze, dlatego skupiają się głównie na złośliwym oprogramowaniu, które ma wyświetlać irytujące reklamy i generować pieniądze.

Ryzykowne oprogramowanie na urządzenia mobilne

Do definiowania rodzaju złośliwego oprogramowania, które wykrył zespół Bitdefender, użyto terminu ryzykowne oprogramowanie, ale w rzeczywistości jest to termin ogólny określający różne zagrożenia.

Chociaż do wyświetlania reklam może być wykorzystywany pewien rodzaj złośliwego oprogramowania, może on również wyodrębnić wiele danych. Niebezpieczniejsze typy ryzykownego oprogramowania mogą kontrolować kamerę i mikrofon, wykonywać połączenia telefoniczne i nie tylko.

Android.Riskware.Agent.JEP:

Te złośliwe aplikacje nie mają interfejsu użytkownika i ukrywają się przed programem uruchamiającym, co utrudnia ich usunięcie. To złośliwe oprogramowanie może czytać i zapisywać w pamięci zewnętrznej oraz uzyskiwać dostęp do lokalizacji urządzenia.

Niebezpieczeństwo to próbuje także zebrać kod kraju dostawcy karty SIM, kod kraju telefonu komórkowego, sieć komórkową i kod kraju. Wszystkie zebrane dane są ostatecznie wysyłane do serwera kontroli za pośrednictwem zabezpieczonego kanału. Ponadto te próbki mogą wykorzystywać WebView do ładowania stron phishingowych lub fałszywych alertów.

Android.Riskware.Agent.KCR:

Próbki te umożliwiają dostęp do danych kontaktów, odczyt i zapis w pamięci zewnętrznej, dostęp do lokalizacji urządzenia, inicjowanie lub odbieranie połączeń telefonicznych, nagrywanie dźwięku lub dostęp do kamery.

Złośliwe oprogramowanie tego typu prosi o pozwolenie na powiadomienia i szpieguje wiadomości tekstowe użytkownika. Ukrywa się przed programem uruchamiającym i może instalować inne aplikacje. Ponadto informacje związane z siecią komórkową, kodem kraju i telefonu komórkowego oraz kodem dostawcy karty SIM mogą być gromadzone i wysyłane na zdalny serwer.

Android.Riskware.HiddenAds.LL:

Bitdefender omówił ten rodzaj złośliwego oprogramowania, gdy odkrył świat fałszywych aplikacji hostowanych w witrynach stron trzecich i czekających, aż ofiary je pobiorą. Wprowadzenie funkcji wykrywania anomalii aplikacji pomogło zespołowi do spraw cyberbezpieczeństwa z Bitdefender znaleźć ponad 558 000 unikalnych próbek tylko w tej kategorii złośliwego oprogramowania.

Android.Riskware.Agent.KHZ:

Próbki te mogą uzyskać dostęp do danych kontaktów, danych kalendarza, danych czujników, wysyłać i odbierać SMS-y, czytać i zapisywać w pamięci zewnętrznej, uzyskiwać dostęp do lokalizacji urządzenia, czytać lub zapisywać dzienniki połączeń, a nawet przekierowywać połączenie na inny numer, inicjować lub odbierać telefon dzwonić, nagrywać dźwięk, rozpoznawać aktywność fizyczną i uzyskiwać dostęp do kamery. Zwykle żądają dostępu do uprawnień dostępu i próbują załadować komponenty boczne (inne złośliwe aplikacje znajdujące się w ich ładunku).

Niebezpieczeństwa tego typu ukrywają się przed programem uruchamiającym, utrudniając użytkownikom ich usunięcie. Oczywiście, jak większość złośliwego oprogramowania, próbują także zebrać kod kraju telefonu komórkowego, kod kraju dostawcy karty SIM i sieci komórkowej, unikalny identyfikator urządzenia, tożsamość abonenta mobilnego (IMSI), międzynarodowy identyfikator sprzętu mobilnego (IMEI), numer seryjny SIM, a następnie wysyłają te dane na zdalny serwer cyberprzestępcy.

Android.Riskware.TaJawaBar.A:

Próbki te mogą szpiegować połączenia, MMS-y, SMS-y, kontakty i lokalizację użytkownika oraz wysyłać dane do centrum kontroli za pośrednictwem bezpiecznego kanału.

Android.Riskware.SpinOk.A:

Aplikacje te mogą uzyskiwać dostęp do danych kontaktów, danych kalendarza, danych czujników, wysyłać i odbierać SMS-y, czytać i zapisywać w pamięci zewnętrznej, uzyskiwać dostęp do lokalizacji urządzenia, czytać lub zapisywać dzienniki połączeń, a nawet przekierowywać połączenie na inny numer, inicjować lub odbierać połączenia telefoniczne, nagrywać dźwięk, rozpoznać aktywność fizyczną i uzyskać dostęp do aparatu.

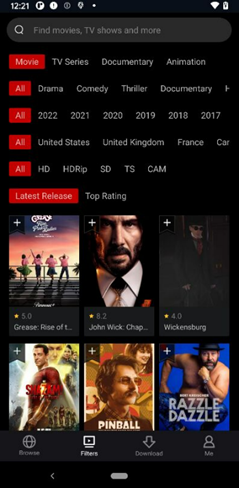

Ostatecznie zostały usunięte z Google Play, ale prawdopodobnie nadal można je pobrać z innych źródeł. Oto przykład takiej aplikacji udającej usługę strumieniowego przesyłania filmów.

A oto reklamy, które wyświetlają.

Trojany są przerażające dla użytkowników urządzeń mobilnych

Jednym z powodów, dla których trojany należą do najniebezpieczniejszych rodzajów cyberzagrożeń, jest poziom dostępu do urządzeń z systemem Android, który uzyskują te złośliwe oprogramowania. Do najpopularniejszych rodzajów trojanów, które cieszą się dużym zainteresowaniem w mediach, należą trojany bankowe.

Android.Trojan.Marcher.AV:

Jest to jeden z bardziej rozpowszechnionych wariantów Trojanów. W większości mają mniej więcej tę samą funkcjonalność. Szkodnik może podejmować różne działania na urządzeniu, w tym uzyskiwać dostęp do danych kontaktów, wysyłać i odbierać SMS-y, czytać i zapisywać w pamięci zewnętrznej, uzyskiwać dostęp do lokalizacji urządzenia, czytać lub zapisywać dzienniki połączeń, a nawet przekierowywać połączenie na inny numer.

Android.Trojan.Marcher.AV żąda uprawnień administratora urządzenia i ułatwień dostępu oraz wykorzystuje trwałe taktyki, aby uniemożliwić użytkownikom jego odinstalowanie. Aplikacja próbuje zbierać kody krajów telefonów komórkowych, numery telefonów, międzynarodowy identyfikator sprzętu mobilnego (IMEI) i unikalne identyfikatory urządzeń.

Android.Trojan.Banker.ZK

Trojan ten może uzyskiwać dostęp do danych kontaktów, wysyłać i odbierać SMS-y, czytać i zapisywać w pamięci zewnętrznej, uzyskiwać dostęp do lokalizacji urządzenia, czytać lub zapisywać dzienniki połączeń, przekierowywać połączenie na inny numer, inicjować lub odbierać połączenia telefoniczne, nagrywać dźwięk i uzyskać dostęp do aparatu.

Obsługuje również zdalny transfer danych i poprosi o dostęp do ułatwień dostępu. Przez co niezwykle trudno go wykryć i usunąć.

Android.Trojan.Banker.XJ

Podobnie jak poprzednie, to złośliwe oprogramowanie może podejmować różnorodne działania na urządzeniu, w tym uzyskiwać dostęp do danych kontaktów, wysyłać i odbierać SMS-y, czytać i zapisywać w pamięci zewnętrznej, sprawdzać lokalizację urządzenia, czytać lub zapisywać dzienniki połączeń, przekierowywać połączenie do inny numer, inicjować lub odbierać połączenia telefoniczne, nagrywać dźwięk i uzyskać dostęp do kamery.

Zawiera dodatkowe funkcje, takie jak szpiegowanie SMS-ów. Wykorzystuje dynamiczne ładowanie kodu jako technikę unikania mającą na celu zaciemnienie kodu, co utrudnia jego wykrycie. Próbuje także uzyskać dostęp administracyjny i ułatwienia dostępu.

Trojan zbiera również prywatne informacje, takie jak kod kraju, numer telefonu, unikalny identyfikator urządzenia i międzynarodowy identyfikator sprzętu mobilnego (IMEI). Wszystkie te informacje są przesyłane do serwera należącego do cyberprzestępcy.

Android.Trojan.Banker.XO

To kolejny dobry przykład aplikacji z etykietą i ikoną Sklepu Google Play. Na początku prowadzi użytkownika, aby uzyskać uprawnienia dostępu i wyświetlać trwałe powiadomienia określające, że aplikacja wymaga dostępów do urządzenia, aby móc z niej korzystać.

Gdy użytkownik włączy dostępność, aplikacja przyznaje sobie uprawnienia do dostępu do powiadomień, danych kontaktów, wysyłania i odbierania SMS-ów, czytania i nadpisywania pamięci zewnętrznej oraz inicjowania i odbierania połączeń telefonicznych.

Monitory lub oprogramowanie stalkerware

Nie wszyscy atakujący wdrażają aplikacje próbujące ukraść pieniądze lub dane. Istnieje szczególny typ aplikacji na Androida, przeznaczony do śledzenia ludzi, słuchania ich konwersji, uzyskiwania informacji o ich lokalizacji, czytania prywatnych wiadomości i e-maili oraz wielu innych zadań. Niektóre z tych aplikacji są dobrze znane, np. Cerberus, ale inne podszywają się pod kontrolę rodzicielską.

Cerberus działa jako ukryta aplikacja na telefonie ofiary. Początkowo żąda uprawnień administratora urządzenia, uprawnień dostępu, uprawnień do powiadomień, nakładki i uprawnień do ustawień systemowych. Może czytać SMS-y, a także posiada funkcję szpiegowską, uzyskując lokalizację użytkownika i wysyłając dane do centrum kontroli za pośrednictwem zabezpieczonego kanału.

Już podczas instalacji system Bitdefender wykrywał Cerberusa i oznaczył go jako wyjątkowo niebezpieczny, jednak teraz technologia App Anomaly wykrywa również jego nietypowe zachowanie.

Hoverwatch (com.Android.core.mntac):

Aplikacja Hoverwatch jest wykrywana jako Android.Monitor.Refog.D i jest jawnie używana do monitorowania aktywności dzieci, aktywności pracowników i prywatnych urządzeń użytkownika. Wymaga podstawowych uprawnień (dostęp do pamięci, ustawień telefonu, dzienników połączeń, kontaktów). Wyłącza także powiadomienia aplikacji i optymalizację baterii.

Hoverwatch monitorował aktywność użytkownika w aplikacjach: Messages by Google, Google (bezpośrednie wyszukiwanie zapytań z domyślnego interfejsu Google), WhatsApp, Facebook, Samsung Android InCallUI, Google Chrome, Netflix, Gallery, Email Blue Mail – Kalendarz, Sklep Google Play, Ustawienia i Portfel Samsung.

Menedżer schowka

Oto kolejny przykład aplikacji, która może zapisać historię skopiowanego tekstu i poprosić o uruchomienie w tle. Prosi również o pozwolenie na wyświetlanie nad innymi aplikacjami i żąda pozwolenia dostępów, prawdopodobnie zamierzając wyświetlać reklamy na pełnym ekranie. Co bardziej niepokojące, jest ona dostępna w Google Play, a użytkownicy skarżą się, że są bombardowani irytującymi reklamami.

Cyberniebezpieczeństwa dla użytkowników urządzeń mobilnych – kluczowe wnioski

Wprowadzenie Wykrywania Anomalii aplikacji jako dodatkowej technologii dostępnej bezpłatnie w Bitdefender Mobile Security dla Androida pomogło odsłonić cały ekosystem aplikacji, złośliwego oprogramowania i innych typów złośliwych aplikacji, którym udało się ukryć dzięki zastosowaniu różnych taktyk.

Analizując zachowanie aplikacji, rozwiązanie zabezpieczające może teraz określić, czy którakolwiek z nich zmienia zachowanie po aktualizacji lub z innego powodu. Na przykład niektóre złośliwe aplikacje pozostają w stanie uśpienia przez kilka tygodni po złamaniu zabezpieczeń urządzenia.

Nowa technologia ma pomóc użytkownikom Bitdefender Mobile Security pozostać o krok przed atakującymi, pozwalając im zachować bezpieczeństwo w Internecie i zapewniając ich, że rozwiązanie zabezpieczające będzie nadal monitorować aplikacje i ich zachowania długo po instalacji.

Podobne artykuły:

Autor

Piotr R

Artykuły które mogą Ci się spodobać

Android • Bezpieczeństwo w Internecie

Aktualne cyberzagrożenia dla urządzeń mobilnych

Piotr R

8 stycznia 2024

Aktualności • Android • Apple • Bezpieczeństwo w Internecie • Blog

VPN – na wakacje

Damian S

24 czerwca 2022

Aktualności • Android • Bezpieczeństwo w Internecie • Blog • Media Społecznościowe • Phishing • Ransomware • Wycieki Danych • Zagrożenia Internetowe

5 wskazówek jak chronić prywatność podczas podróży

Damian S

15 czerwca 2022