Ataki phishingowe

Phishing to jedna z najczęstszych i najbardziej podstępnych form ataków cybernetycznych, która polega na wyłudzaniu poufnych informacji od niczego niepodejrzewających użytkowników. W tej kategorii bloga, skupiamy się na zrozumieniu i zwalczaniu phishingu, omawiając jego różne formy, metody działania i skutki.

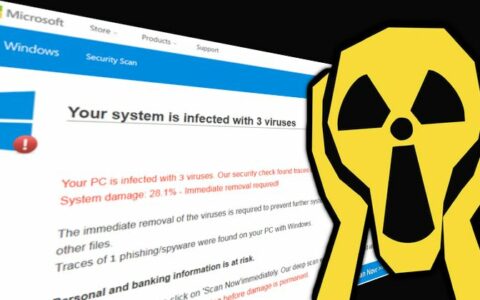

Nasze wpisy dostarczą ci cennych informacji o tym, jak rozpoznawać fałszywe wiadomości e-mail, podejrzane linki i strony internetowe, które są często używane w atakach phishingowych. Będziemy również omawiać strategie i narzędzia, które pomogą Ci uniknąć pułapek phishingowych oraz chronić Twoje dane osobowe i finansowe przed oszustami.

Przyłącz się do nas, aby dowiedzieć się więcej o tej wszechobecnej formie cyberzagrożeń, i naucz się, jak skutecznie bronić się przed phishingiem w swoim codziennym życiu cyfrowym.